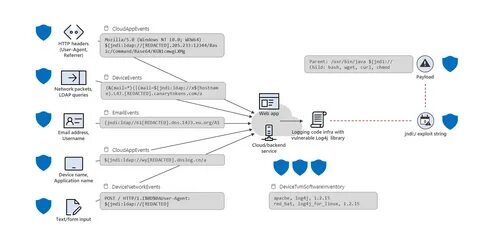

在当今数字化时代,网络安全的重要性愈发凸显。尤其是在信息技术飞速发展的背景下,安全漏洞的威胁无时无刻不在。最近,Log4j漏洞的曝光引发了全球范围内的关注。这一漏洞不仅影响了众多企业的安全防线,还被恶意攻击者利用,成为了加密货币挖矿攻击的“温床”。本文将深入分析Log4j漏洞的成因、影响及其在加密货币挖矿攻击中的应用。 Log4j是一个流行的Java日志记录库,广泛应用于各种Java应用程序中。

然而,在2021年12月,安全研究人员发现了一个严重的安全漏洞,编号为CVE-2021-44228。这个漏洞使得攻击者可以通过发送特别构造的请求,远程执行恶意代码,从而对受影响的系统进行完全控制。据估计,数百万台设备受到影响,许多知名企业和组织在第一时间采取了紧急补救措施。 Log4j漏洞的爆发无疑为网络犯罪活动提供了绝佳的机会。攻击者立即开始利用这一漏洞,实施各种恶意攻击,其中最引人注目的就是加密货币挖矿。这种攻击方式利用被感染的计算机进行挖矿,从而为攻击者带来可观的经济收益。

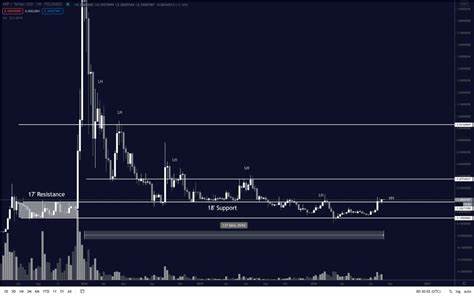

加密货币的价值在近年来大幅上涨,挖矿的利润吸引了大量黑客的关注和参与。 根据Darktrace的报告,攻击者通过利用Log4j漏洞感染了大量的服务器和计算机,尤其是云服务平台。许多企业使用的服务器和云基础设施如果未及时更新和修补,就成为了潜在的攻击目标。黑客通过植入恶意挖矿软件,将原本用于正常业务的计算资源转变为自己的“私有矿场”。这一过程不仅导致企业损失严重,还可能影响其正常运营。 在攻击的初期,黑客通常会采取隐蔽的方式进行挖矿。

他们会先入侵系统,获得足够的权限后,在后台悄然运行挖矿程序。这种隐蔽性使得许多企业在长时间内无法察觉到系统被攻击的事实。Darktrace的分析表明,攻击者使用的挖矿软件往往具有高度的自隐蔽性,能够避开常规的安全检测。 除了技术层面的隐蔽性,加密货币挖矿攻击的另一个特点是其经济驱动。在数字货币市场中,许多加密货币可以通过挖矿获得,这种低成本、高回报的方式吸引了不少黑客。相较于传统的网络攻击,挖矿攻击的技术门槛较低,且相对容易实施,使得更多的不法分子参与其中。

针对Log4j漏洞与加密货币挖矿攻击的趋势,企业需要采取有效的防范措施。首先,及时更新和修补系统至关重要。企业应建立完善的安全补丁管理机制,确保所有软件组件均为最新版本。此外,还应加强对网络流量的监控,及时发现异常行为。例如,通过引入先进的入侵检测系统,可以及时识别出潜在的挖矿活动及其它恶意行为。 其次,企业应加强员工的安全意识培训。

许多攻击往往是通过社会工程学手段实现的,员工的疏忽大意往往是安全漏洞的直接原因。通过定期开展安全培训,提升员工对网络安全的认识,可以有效降低被攻击的风险。 最后,企业应与专业的网络安全机构合作,定期进行安全评估和渗透测试。通过模拟攻击,企业可以更全面地了解自身的安全状况,并在发现问题时及时进行整改。 总结来说,Log4j漏洞为黑客提供了可乘之机,尤其是在加密货币挖矿攻击方面的利用,极大地增加了企业面临的安全风险。随着网络犯罪手段的不断演进,企业在保护自身信息安全时,必须保持高度警惕。

只有通过系统的安全措施、员工培训以及与专业机构合作,才能有效防范此类攻击,保障自身的数字资产和企业安全。在这个信息化时代,网络安全已经成为了企业可持续发展的重要基石。