近年来,随着开源软件生态的繁荣,Linux系统逐渐成为桌面和服务器领域的重要选择。然而,伴随功能强大与复杂性提升,安全风险也在不断增加。令人意想不到的是,一枚看似古老且与现代系统无关的6502处理器指令居然成为了利用点,针对Ubuntu 12.04.5中的GStreamer音频播放器存在的漏洞,实现了对Linux桌面的完全妥协。本文将结合2016年著名安全研究者Chris Evans的爆料,详细解读这一特殊攻击的工作原理、技术细节和安全启示。 首先,必须解释的是为何NES(Nintendo Entertainment System)上的6502处理器指令会出现在Linux系统中。NES所使用的6502 CPU是一款8位微处理器,带有16位寻址能力,经典且简单。

GStreamer是Linux环境中广泛应用的多媒体框架,0.10版本的GStreamer包含了针对NSF音频文件的解码插件libgstnsf.so。而NSF格式文件本质上是NES游戏的音乐文件,其播放方式是通过模拟6502处理器和NES音频硬件来实时合成音乐,这种设计虽然酷炫但极具风险。具体而言,GStreamer插件会加载NSF文件,将其中的程序代码作为6502指令执行,模拟虚拟NES音频芯片的行为。 问题的根源是该插件存在两大关键缺陷。第一,缺乏对ROM大小的严谨校验,导致当NSF文件中的银行切换写入操作访问超出真实ROM数据范围的地址时,会在模拟器堆内存中产生越界读写,尤其是读写越界写入允许攻击者修改虚拟处理器映射的内存页指针,实现对宿主程序堆内存的任意读写。第二,允许映射低于0x8000的内存地址作为ROM区域,此举违反了NES模拟器的通用设计,使攻击者不仅能够读取还能够写入本应只读的堆内存区域。

在整体漏洞的合力作用下,黑客能够精确操控宿主进程的堆布局,进而跨越现代安全防护措施诸如64位地址空间随机化(ASLR)和数据执行防护(DEP)。 实际利用这一漏洞,只需攻击者制造一个特制的恶意NSF文件,内含嵌套的6502汇编指令流。攻击载荷文件甚至可伪装成.mp3文件,因多数Linux系统基于GStreamer的解码器会自主判断文件格式并调用对应插件。更令人担忧的是,无需用户打开文件,只需用户进入包含该恶意NSF文件的目录,文件管理器的缩略图生成器便会触发该解码流程,间接执行恶意代码,从而实现无感攻破。此外,通过浏览器下载垃圾文件、U盘传播等多种现实路径皆可种植恶意文件,扩展攻击面。 从技术实现层面看,恶意代码由三部分组成:NSF文件头部、元数据和真正的6502汇编指令。

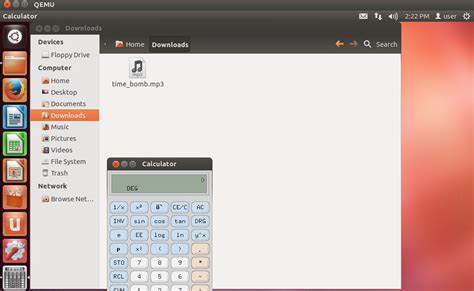

NSF文件头部包含必要的虚拟内存布局地址和入口点,虽然部分字段无关攻击逻辑,但要保证正常播放音频以掩藏恶意行为。元数据存储包括搜索关键字和引导代码的数据结构。6502汇编指令则巧妙实现定位NES模拟器的关键内存结构 - - nes6502_context对象,进而重写其内存页映射表,使模拟器内存访问直接映射至宿主进程的堆内存,获得直接且稳定的读写权限。 利用这一权限,攻击程序继续通过读取、计算和写入操作,精准计算出libgstnsf.so插件的BSS段地址以及诸如memset()函数的全局偏移,借由修改内存中memset的全局偏移表(GOT)条目,将其指向系统调用system(),同时将字符串"xcalc"写入特定内存位置。当模拟器读取特定虚拟地址时,系统调用即以"xcalc"为参数执行,从而弹出计算器程序,实现代码执行权限劫持。此过程充分展示了经典利用链的构建思路,将看似无害的音频播放功能转化为可控的远程代码执行入口。

该漏洞对包括Ubuntu 12.04.5、部分Ubuntu 14.04安装环境造成威胁。Ubuntu 16.04及以后版本默认采用GStreamer 1.0,规避了此插件包风险。漏洞的修补策略非常直接:移除libgstnsf.so文件即可,同时系统中基于libgme的另一套NSF播放器依旧可用,保证了功能的连续性而非单纯丢失用户体验。此举体现了开源社区灵活迭代与响应能力,但也暴露部分老旧代码维护不足带来的潜在安全隐患。 研究此类特定宿主模拟环境中的攻击手法,启示安全从业者必须警惕脚本和虚拟机环境内的复杂行为。6502汇编不过是一种"脚本语言"形式,但由于它对主机内存布局的深度映射,攻击者得以根据漏洞环境动态决策,反复测量和调整,极大提升了攻击可靠性。

事实上,无论是浏览器插件的JavaScript,或Windows系统字体中的特殊脚本语言,都有类似攻击面,被利用进行内核或高权限进程篡改。安全防护策略必须加强对此类间接执行环境的控制。同时,对成百上千无关紧要甚至未经充分审计的媒体解码器应全面梳理,拆分并限制其权限和加载范围,切断潜在的攻击链条。 此外,漏洞对比了不同Linux发行版的安全防护状态。Fedora在二进制ASLR和RELRO保护方面表现更为规范,而Ubuntu开箱即用环境中相关防护措施尚显不足,函数指针覆盖防御相对薄弱。沙箱机制在包括媒体播放器和缩略图生成进程中缺乏广泛应用,SELinux或AppArmor配置缺失导致恶意文件解析过程拥有较大权限,极易被利用。

这种现实情况呼吁Linux发行版及社区持续推动完善沙箱技术,强化最小权限原则,遏制利用复杂多媒体格式发起的终端威胁。 从编程角度讲,6502处理器因其低复杂度和独特架构,指令集仅有有限的基本运算,缺少灵活位移指令,寄存器资源有限等特性,无形中增加了开发和调试攻击代码的难度,也让最终的利用代码更显精巧。漏洞作者巧妙利用位移与算术运算组合实现对虚拟内存地址的转换,彰显极致的逆向工程和汇编语言能力。 总结来看,通过模仿NES硬件环境模拟器中的代码执行引擎,攻击者实现了对Linux宿主进程的内存控制,实现从看似无害的音频文件播放功能中破坏系统安全边界。该事件强调了安全领域中"脚本语言"环境安全的重要性,提醒开发者避免为边缘格式引入复杂度过高、权限过大的模拟机制。Linux桌面环境应减少默认安装的潜在风险插件,强化安全策略。

同时,对于内核及关键库函数的安全加固,如完善RELRO和开启ASLR,是防止相似攻击链产生关键保障。 未来,随着技术不断发展,攻击手段也将愈加多样和隐匿,防御者唯有深刻理解潜在攻击机制,完善堆管理和内存访问控制,强化沙箱策略,才有望构筑坚固的防线。NES 6502指令在当今安全攻防中的复活,不仅是一段耐人寻味的技术传奇,更是对现代系统安全态势的深刻警示。 。