容器技术作为现代云计算和微服务架构的基石,其核心优势之一就在于对文件系统的高度隔离和虚拟化管理。无论运行的是哪种Linux发行版,通过容器执行的应用都能获得宛如独立系统的文件视图,这背后的秘密是什么?通过深入分析容器文件系统的工作机制,我们将探讨如何使用Linux原生命令从零打造一个类似Docker的轻量级容器,真正理解容器文件系统的魔力所在。容器的文件系统隔离主要得益于Linux的命名空间机制,尤其是挂载命名空间(mount namespace)。挂载命名空间能够让不同进程组拥有各自独立的挂载点列表,也就是说,在不同的命名空间中,同一路径可能指向完全不同的文件系统结构。举例来说,使用unshare命令创建一个新的挂载命名空间后,尽管这个新环境仍然能够访问宿主系统的文件,但它的挂载表是独立的。通过在新命名空间中挂载一个目录,如使用bind挂载,可实现该命名空间内的文件视图与宿主机明显不同。

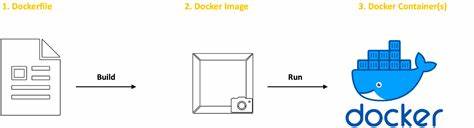

这种差异化的挂载表是构建容器视图的基础。此外,容器内文件系统的根目录经过特殊处理,一般通过pivot_root或chroot机制将其更改为容器镜像中的根文件系统。这种根目录替换使得容器内进程看到的是一个完整、隔离的Linux发行版目录结构,而不受宿主机文件系统的影响。再结合只读层和可写层的联合挂载(如overlayfs),容器文件系统既保证了数据的持久性,也极大程度地提高了资源共享和复制的效率。从实际操作角度来看,要构建一个Docker-like的容器,关键步骤包括利用unshare创建独立的挂载命名空间,对容器镜像的rootfs进行绑定挂载并替换根目录,最后使用pivot_root重定向根路径。这些过程无需任何第三方容器运行时,仅通过bash脚本结合Linux基本命令即可实现。

挂载传播(mount propagation)是与挂载命名空间密切相关的概念。它决定了当某个挂载点内容发生变化时,这些变化是否会传播到其他命名空间。理解挂载传播对于避免容器内外文件视图冲突至关重要。Docker和其他容器运行时在实现容器文件系统隔离时,都精确控制了挂载传播的类型和范围,确保环境的稳定与安全。虽然挂载命名空间是文件系统隔离的基石,但容器的整体隔离还依赖于其他命名空间的补充,如PID命名空间实现进程号隔离,网络命名空间赋予容器独立的网络栈,UTS命名空间隔离主机名和域名,Cgroup限制资源使用等。只有将这些技术协同使用,容器才能拥有类似虚拟机的独立运行环境,而同时保持轻量化和高效性。

掌握这些底层原理,对于深入理解Docker及其他OCI兼容容器的运行机制极为有益。对开发者来说,实践是巩固理论的最好方式。尝试在无任何容器工具的情况下,借助unshare、mount、pivot_root等命令一步步搭建一个简单容器,能帮助你纤毫毕现地体会容器文件系统的构建流程。操作中你会发现,不同的挂载命名空间表现出不同的挂载表且相互独立,这为容器实现文件系统视图的"幻觉"提供了物理基础。总而言之,容器文件系统的隔离并非虚幻,而是基于Linux内核强大的命名空间和挂载机制,通过巧妙的挂载点管理和根目录替换,在同一宿主机上营造多个独立文件视界。理解这一点,不仅能帮助你精确定位容器技术中的文件系统问题,还能为未来容器运行时开发、容器安全加固等领域奠定扎实的技术基础。

随着云原生时代的加速发展,容器技术的应用愈发广泛,深入掌握容器文件系统运作机理,是每一位现代运维工程师与开发者不可或缺的核心技能。 。