随着互联网技术的不断发展,浏览器扩展程序因其便捷和丰富的功能逐渐渗透进人们的日常生活和工作环境中。特别是Google Chrome扩展,以其强大的生态系统赢得了数以亿计用户的青睐。然而,伴随着便利的是潜藏的安全隐患。近期,关于Chrome扩展与本地运行的模型上下文协议(Model Context Protocol,简称MCP)服务交互的安全漏洞,揭示了一条前所未见的潜在攻击路径,突破了Chrome引以为傲的沙箱安全机制,甚至可能导致整个系统的控制权被劫持。本篇将全面探讨此一安全事件的来龙去脉、风险细节及其对个人用户和企业的重大影响。 模型上下文协议(MCP)作为连接人工智能代理与本地系统资源及工具的桥梁,其设计初衷是方便AI模型在本地环境中执行更复杂、精准的任务。

MCP服务器通常运行于本地,接受来自客户端的请求,进而调用本地功能例如文件系统操作、通讯软件接口调用等。尽管这种设计极大地提升了本地AI应用的灵活性和功能丰富度,但也将本地服务暴露于潜在的攻击面,尤其是在其缺乏默认身份验证机制的前提下。 Chrome扩展作为浏览器级别的插件,拥有一定程度的权限,允许其在用户浏览网页时增强体验或完成特定任务。根据最新的研究发现,Chrome扩展可以未经用户授权,直接通过本地网络端口与运行在localhost的MCP服务器进行通信。该通信机制没有内置任何身份验证措施,允许扩展调用暴露的功能接口。这种现象实质上形成了沙箱安全模型中的突破口,使浏览器内的扩展成为潜在的攻击载体,进而影响本地系统的更多资源。

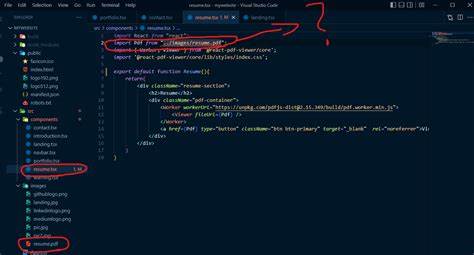

通常情况下,浏览器沙箱技术通过隔离网页及扩展访问本地系统的权限,有效防止恶意代码随意操作硬盘、系统文件或敏感信息。然而,利用MCP服务器开放的接口,一些恶意或被入侵的Chrome扩展,可以悄无声息地突破沙箱限制,执行文件读取、写入,甚至更高级别的系统操作,包括安装后门、窃取用户隐私数据,或传播勒索软件。 研究人员模拟了一种攻击场景,部署了一个基于Node.js的本地MCP服务器,其具备访问本地文件系统的能力。随后,他们开发了一个Chrome扩展作为攻击客户端,通过访问MCP服务器的开放端口,成功获取了当前文件目录的列表,并对文件进行了远程操作。整个过程无需任何权限申请,也未引发用户警觉。这种对本地服务的滥用证明了MCP协议设计中疏漏的安全考量,以及浏览器安全模型在实际应用中存在的盲点。

不仅如此,MCP服务器的普适性设计使其易于集成各类业务应用,例如Slack、WhatsApp等通讯平台的MCP服务也能被类似手段远程访问。攻击者通过Chrome扩展与这些服务通信,可能间接控制用户通信内容、监听会话信息,进一步扩大威胁面。这种跨平台协议的普及与应用,快速建立了一个庞大而散布的攻击链条,令安全防护难度陡增。 针对Chrome浏览器的升级版本中,Google采取了强化局域网访问权限的限制措施,阻止网页脚本从公共网络访问局域网资源,以防止跨站攻击和本地网络扫描。然而,这些防范主要针对网页内容,而浏览器扩展因其较高的权限级别,则未被同等限制,成为了绕过此类策略的安全漏洞入口。Chrome扩展的特殊地位及其内置的通信权限,在本漏洞面前无形中成了一把“开门钥匙”。

更让情况复杂的是,目前绝大多数MCP服务器默认并未设置身份验证和权限管理,开放所有功能供本地通信调用。虽然开发者可以实现访问控制,但缺乏强制性标准和统一安全框架使得众多部署实例成为潜在的“隐形炸弹”。 面对如此严重的安全隐患,企业应当高度重视,并采取多层面的安全防护策略。首先,部署MCP服务器时必须启用严格的身份验证和访问权限管理,避免任何未经授权的通信请求。其次,应限制MCP服务绑定的监听地址,避免对本地网络其他设备及不受控客户端开放。定期审查和更新基于MCP协议的应用,确保补丁及时安装和安全策略落实。

与此同时,审慎管理Chrome扩展的权限申请,避免安装来源不明或审核机制不完善的扩展,加强用户安全教育,提升安全意识。 对于普通用户而言,加强本地计算环境的安全配置同样关键。关闭不必要的本地服务,尤其是未认证的MCP服务器;安装安全防护软件监控异常网络请求行为;谨慎评估并限制浏览器扩展的运行权限;定期更新操作系统及浏览器版本以获取最新安全补丁都能降低风险暴露概率。 技术社区和标准制定组织亦需积极响应,推动模型上下文协议的安全性规范制定,融合身份验证、访问控制、数据加密和行为审计等安全机制,使开放协议既能满足创新需求,又能防止滥用。同时,浏览器厂商应持续强化扩展生态的安全监管,提升扩展权限管理的透明度和严格性,保障终端网络与信息环境的稳固。 总的来说,随着人工智能和本地智能服务场景的快速增长,跨服务协议如MCP的广泛应用不可避免。

但安全保障同样不能被忽视,尤其是在接口开放、权限授权尚不完善的环境下,潜在威胁极大。Chrome扩展与MCP服务的交互引发的沙箱逃逸事件警示我们,安全设计必须从根本上防止任意代码利用本地网络机制进行非法访问,构造多层防御体系,方能确保用户设备和企业环境的安全。 未来,如何在保证功能灵活性与开放性的同时,筑牢本地系统与应用间互动安全的防线,将是网络安全领域亟待攻克的难题。面对种种挑战,用户、开发者、企业与平台方均须携手共筑安全壁垒,守护数字时代的信任基石。