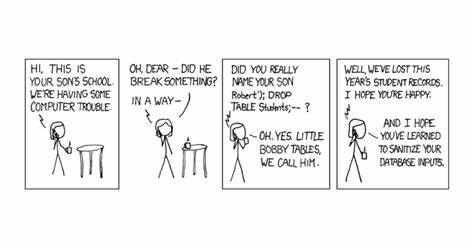

在当今数字化时代,数据安全成为软件开发和运营的重中之重。其中,SQL注入(SQL Injection)作为最常见且危害极大的网络攻击手段之一,正逐渐引起广泛关注。了解SQL注入的原理、危害以及有效防护策略,对于保障网站和应用程序的安全稳定至关重要。此次,我们将通过著名的‘Bobby Tables’故事切入,深入剖析SQL注入的典型场景,帮助读者从实践层面掌握防范技巧。 ‘Bobby Tables’最初来自著名网络漫画xkcd的幽默情节,讲述一个名叫Robert'); DROP TABLE Students;--的孩子如何无意中因未过滤的输入导致学校数据库中学生信息表被删除。这个故事形象地揭示了SQL注入攻击的本质:攻击者通过构造恶意输入,操纵数据库执行意料之外的命令,从而破坏数据或窃取敏感信息。

SQL注入的威胁不仅限于小型网站,许多大型企业、金融服务和政府机构也频频遭受攻击,导致数据泄露、业务中断乃至重大经济损失。造成这一问题的根源,往往是开发人员没有对用户输入进行严格的校验和净化,直接将未经处理的数据拼接成SQL语句执行。这种做法极易被黑客利用,注入恶意代码。 为防止SQL注入,最有效的方法之一是采用参数化查询(也称预编译语句)。参数化查询将SQL代码与数据分离,确保数据库能够识别参数仅作为值处理,而不是代码执行的一部分。无论用户输入多么恶意,都无法改变查询的逻辑结构,因而彻底封堵注入路径。

此外,使用现代的ORM(对象关系映射)工具也可以降低SQL注入风险。ORM通过封装数据库操作,将业务逻辑与数据操作分离,自动生成安全的SQL语句,极大简化开发难度,同时提升安全性。然而,ORM并非万能,开发者仍需谨慎处理原始SQL和动态构造的查询。 输入验证是另一道关键防线。系统应严格检测和限制用户输入的类型、长度和格式,拒绝任何异常或超出预期范围的内容。结合白名单机制,不允许未经授权的特殊字符出现,可以有效减弱攻击概率。

尤其在Web表单、搜索栏、URL参数等接口处,务必做到严密审查。 在数据库设计上,合理的权限分配极为重要。应用程序连接数据库时,应使用最低权限原则,只允许执行必需的操作,避免赋予过高权限。一旦攻击成功,攻击者能够造成的破坏也会被限制在可控范围内,从而降低损失。 随着技术发展,数据库厂商不断加强防护功能。例如,SQL Server、PostgreSQL等数据库支持内置的防注入机制和日志审计,通过监控可疑查询行为,及时发现潜在攻击。

此外,一些安全中间件和WAF(Web应用防火墙)也能实时过滤SQL注入攻击请求,进一步增强安全保障。 为了更好地理解Bobby Tables案例中的风险,开发人员应尝试模拟各种注入攻击场景,包括简单的单引号闭合、逻辑判断注入、联合查询注入等常见手段,通过测试验证应用的防护效果。同时,定期开展代码审计和渗透测试,是保持系统安全的必要措施。 不同编程语言和框架对防范SQL注入的支持程度不同。比如在PHP中,PDO扩展提供了强大的预处理语句支持;Java生态中的JDBC和ORM框架如Hibernate也内置防注入机制;Python的SQLAlchemy同样强调参数绑定。了解并掌握所用技术的安全特性,是写出防护万无一失代码的关键。

防范SQL注入不仅是技术问题,更是开发流程和文化的问题。团队应重视安全培训,普及防注入知识,制定代码规范,使安全编码成为习惯。结合持续集成中的自动化安全扫描,可以预先捕获潜在风险,减少漏洞流入生产环境。 总而言之,Bobby Tables的故事以幽默的形式警醒我们,任何轻视输入数据安全的行为都可能引发灾难。通过采用参数化查询、严格输入验证、权限控制、定期测试和安全培训等多重措施,开发者能够有效抵御SQL注入攻击,保护系统数据不受侵害。只有持续关注安全实践,才能在动荡的网络环境中稳步前行,守护数字资产的安全无虞。

。