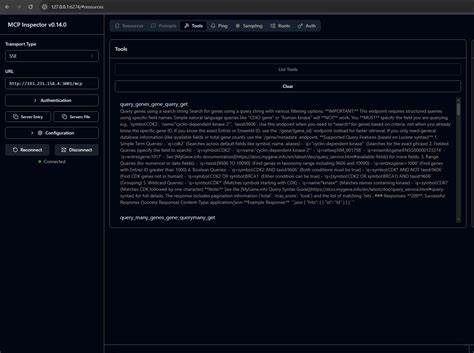

在数字化转型和智能化浪潮推动下,MCP(多功能计算协议)服务器作为促进自动化工具和企业内部功能互联的重要载体,正逐渐走入生产环境。然而,近日由Knostic团队展开的系统性研究揭示,全球范围内存在大量MCP服务器暴露于公共互联网,且绝大多数缺乏最基本的安全验证措施,极易受到未经授权的访问与操作。此发现引发了业界对该技术安全性与应用成熟度的深刻反思。MCP服务器设计初衷专注于功能实现,忽视了身份验证和数据安全保障,导致安全漏洞频发。通过运用网络资产搜索引擎Shodan以及自研的Python自动化工具,研究团队成功对互联网范围内的MCP服务器进行了全面探测与指纹识别。其扫描涵盖数千条规则,精准锁定包含典型JSON-RPC版本标识、特殊HTTP头信息以及常见API路径的服务器实例。

研究团队共发现1862台MCP服务器,其中抽样验证的119台服务器均可未经身份验证访问内置的工具列表,暴露了服务器的具体功能和能力。这些服务器大多数在连接时表现出不稳定性和多种Bug,反映出技术仍处于早期试验和应用阶段,尚未形成成熟、稳健的解决方案。MCP服务器的安全缺失不仅仅是配置错误,更与协议规范本身未强制安全措施密切相关。早期版本的MCP协议并未强制身份认证,导致部署过程中易被忽视安全加固,极易被恶意用户利用进行未经授权的操作甚至造成数据泄漏。研究团队保持严格的伦理底线,扫描过程仅限于安全的只读请求,不进行任何修改操作,保证安全与隐私的责任。此外,通过技术手段验证服务器响应的“tools/list”请求,以判断服务器功能活跃且未经任何安全屏障保护。

研究显示,互联网中数以千计的MCP服务器公开广播内部工具列表,意味着潜在攻击者无需许可即可了解服务器功能细节,极大地提升了攻击的风险和可能性。对企业而言,这种状况无疑敲响了警钟。一旦MCP服务器被黑客攻陷,攻击者可利用其工具链进行深层次的系统入侵、数据窃取甚至全面控制,因此加强MCP服务器的安全防护刻不容缓。尽管目前MCP技术仍处于探索和发展阶段,但随着其在智能化运营和自动化工具链中的普及,未来暴露的安全问题将更为突出。企业级用户必须正视MCP技术的安全隐患,结合行业最佳实践及合规标准积极采取防护措施。具体建议包括强化MCP服务器的身份认证机制,限制接口访问权限,定期扫描外部暴露面,及时更新软件补丁及修复已知漏洞。

此外,企业安全团队应加强对MCP通信协议和服务器行为的监控,结合人工智能辅助技术构建动态防御体系,预防潜在攻击渗透。对于安全研究人员和开发者而言,深入了解MCP协议细节和实际部署状态,推动协议本身向强安全设计转型尤为重要。通过制定完善的安全规范、提供安全默认配置以及提升社区对安全问题的认知,方能促进行业健康发展。未来,随着MCP技术版本的迭代升级,安全要求将不断提高,理想状态下所有MCP服务器都应实现认证、加密和精细化权限控制,保障数据和业务安全。总体来看,此次Knostic团队有关互联网MCP服务器暴露现状的研究揭示了当前该技术安全体系的不足和早期阶段的现实困境,呼吁企业、开发者和安全组织共同努力,构建更加安全可信的MCP生态环境。及时识别和修补安全漏洞,不仅能防止潜在入侵,还能保障企业数字资产免受威胁,促进自动化技术的可持续发展。

随着人工智能和数字经济的蓬勃发展,MCP服务器作为关键节点的安全性愈加重要。企业应将其视为提升整体网络安全态势管理的重点,持续强化安全策略和技术投入,确保智能化转型进程稳步且安全推进。在这个复杂多变的网络环境中,唯有洞察隐藏威胁、提前防范风险,才能真正赋能企业实现智能化的同时,筑牢安全防线。未来,MCP服务器安全的整体提升不仅依赖于技术演进,更需行业共同塑造合作生态和标准体系,推动开放、安全、可信的自动化时代。