在当今数字化时代,互联网已成为人们日常生活和工作的基石。各种设备通过网络相互连接,交换信息,而Linux作为服务器和路由器等网络设备的底层操作系统,在网络数据的转发与处理上扮演着至关重要的角色。网络地址转换(NAT)作为解决IPv4地址匮乏的关键技术之一,深刻影响着数据包的传输过程。本文将带领读者深入了解NAT的原理、类型以及Linux中数据包篡改(packet mangling)的具体实现,帮助理解网络通信的秘密。首先,我们需要明白IPv4地址的有限性。IPv4地址长度为32位,即约43亿个唯一地址,远远无法满足全球日益增长的设备接入需求。

虽然IPv6拥有庞大的地址空间,但其普及和兼容仍面临巨大挑战。在这种背景下,NAT应运而生,通过将私有网络内部设备的IP地址转换为公共网络可识别的唯一地址,实现多个设备共享单一公网IP的目标。NAT并非新生事物。早在1994年,RFC 1631就提出了网络地址转换作为缓解IPv4地址短缺的临时方案。时至今日,NAT已成为网络架构中不可或缺的部分,其意义远超初始设想。NAT的工作原理可简单理解为路由器维护一张映射表,将内部网络的私有IP地址和端口与外部网络的公共IP地址和端口进行转换。

举例来说,家庭中的多台设备通过NAT共享同一个外网IPv4地址,但通过端口号区分不同设备的会话。这种机制既节约了地址资源,也保证了数据流的准确传输。NAT具体可以分为多种类型。最基础的静态NAT实现一对一的地址映射,适合网络间单独设备的通信需求。更为复杂的端口地址转换(PAT)允许多个设备共用一个IP地址,通过端口号的区分实现唯一标识。而全锥型NAT、受限锥型NAT、端口受限锥型NAT以及对称型NAT等分类,分别在连接的自由度和安全性上有所差异。

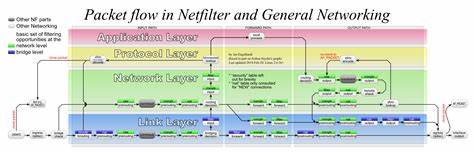

这些类型在实际应用中影响着点对点通信、视频会议甚至游戏体验等场景。深入到Linux系统内部,NAT的实现依赖于内核的nftables模块。nftables作为iptables的继任者,负责流量过滤和包操作。其源代码中包含了如nf_nat_mangle_udp_packet和nf_nat_mangle_tcp_packet等关键函数,专门处理UDP和TCP包的地址和端口转换。在修改数据包时,Linux内核谨慎对待包的可写性,确保操作安全可靠。对于数据包长度的变化,内核会动态调整缓冲区,防止溢出或数据损坏。

更重要的是,NAT过程中会同步更新校验和,保证数据包的完整与合法,避免接收方丢弃数据。可见,NAT不止是简单的地址替换,更像是精细的“数据包手术”。理解NAT的一个实际应用案例是Docker容器的网络管理。Docker通过linux内核的iptables规则实现端口映射,例如,当用户执行docker run -p 8080:80 nginx时,主机的8080端口流量被NAT重定向到容器的80端口,从而实现容器与外部网络的通信。这种技术表现出NAT不仅仅局限于大型数据中心和ISP网络,而是普及至开发者的日常工作中。然而,NAT并非万能。

它破坏了网络的端到端连接,增加了加密操作的难度,尤其是在点对点应用如WebRTC中表现明显。NAT状态表的维护也带来一定的内存和计算开销。此外,随着IPv6的逐步推广,NAT的重要性可能会逐渐降低,但短时间内IPv4和NAT仍将共存。未来,理解和掌握Linux中的NAT及数据包篡改技术,将极大地提升网络工程师和开发者的专业能力。通过深入学习内核实现细节与原理,能够更好地设计网络架构,优化应用性能,并解决实际环境中遇到的复杂网络问题。总而言之,网络地址转换作为IPv4生态中不可或缺的一环,依赖于Linux强大的内核功能和灵活的包处理机制,将有限资源无限延展,保障现代网络的畅通无阻。

对于关注网络底层、致力于优化网络性能的专业人士,掌握NAT和packet mangling的知识无疑是迈向高阶技能的重要一步。