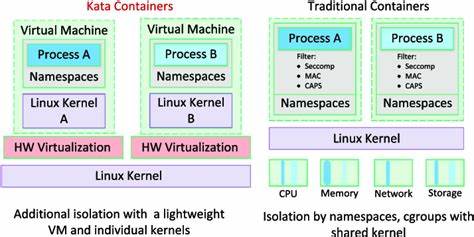

在人工智能应用越来越多地需要执行不受信任代码、插件或外部模型时,如何保障隔离性与可扩展性成为亟需解决的问题。Katakate 诞生于这样的需求,目标是为开发者和运维团队提供一套可自托管的、安全的轻量级虚拟机砂箱平台,使得 AI 代理、自动化脚本、Serverless 工作负载和强化 CI/CD 环境都能在受控边界内运行。Katakate 同时兼顾性能与安全,采用 Firecracker 快速启动的微虚拟机、Kata Containers 的 VM 包装机制、以及 K3s 这种轻量但生产级别的 Kubernetes 分发,从而在云端或本地裸金属环境里提供一致的运行体验。从技术栈看,Katakate 把几项关键技术结合起来,形成一条从镜像到运行时的安全链。Firecracker 负责提供极小的虚拟化边界与快速启动时间,适合短生命周期的任务与高并发场景;Kata Containers 把容器封装成虚拟机,带来硬件隔离与更强的安全边界;Kubernetes 负责编排与资源管理,Katakate 选择了 K3s 来降低节点要求并提升在边缘环境的可部署性。为了解决虚拟机镜像与存储的高效复用问题,Katakate 使用 devmapper snapshotter 配合 LVM thin‑pool,从原始磁盘创建精简分配的逻辑卷,实现几十个 VM 共享同一套基础层而又保证写时复制的性能。

安全策略是 Katakate 的核心卖点之一。平台默认在每个 sandbox 内部禁用大多数 Linux 能力,采用 Seccomp、Jailer 及非 root 运行等多层保护机制,网络层面则通过 Kubernetes NetworkPolicy 严格控制入站和出站流量。对于易导致数据外泄的场景,Katakate 支持 egress whitelist,仅允许指定 IP 或 CIDR 范围出网,同时在锁定外网解析时屏蔽 DNS,防止通过域名解析进行隐蔽通信。未来计划引入基于 FQDN 的精细白名单管理与 Cilium 集成,以便在保持安全的前提下支持受控的域名访问。在使用体验上,Katakate 提供了命令行工具 k7、一个可部署的 API 服务以及 Python SDK,适应不同开发者的操作习惯。通过 k7 CLI 可以在节点上直接创建、列举、删除 sandbox,或者将节点初始化为沙箱宿主环境。

API 服务支持远端管理与 API Key 授权,配套的 Python SDK 提供同步和异步客户端,便于与现有的自动化系统、测试流水线或 AI 代理框架(例如 LangChain)集成。实际案例中,可以把 Katakate 当作自托管的安全执行层,把高风险代码片段、插件或第三方模型放到隔离 VM 中执行,再通过受控接口收集结果与日志。部署要求方面,Katakate 需要主机支持硬件虚拟化(KVM),并建议在具备裸金属或专用实例的环境运行,以确保 nested virtualization 可用。常见云厂商中,部分专用机型或金属实例支持 KVM 嵌套。平台还依赖一个未格式化的原始磁盘用于 LVM thin‑pool 的高效分配,安装过程中会提供磁盘预选与擦写脚本以便完成磁盘准备。对于希望快速试验的团队,Katakate 通过 apt 软件包安装流程、Ansible 自动化与容器化 API 部署降低上手门槛,同时在文档中给出 Hetzner 等厂商的可用配置样例,帮助用户规避云供应商的虚拟化限制。

性能角度,Firecracker 的设计使得每个 VM 的启动时间接近容器,内存与磁盘占用也远小于传统虚拟机,因此非常适合短时并发任务与弹性扩缩。搭配 devmapper 的 snapshot 机制,基础镜像可以被大量共享而不重复物理存储,显著降低磁盘成本。对于需要 GPU 的 AI 计算,Katakate 暂时以提升对多种 VMM 的支持为目标,未来可能引入如 QEMU 的 VMM 选项以兼容 GPU 直通或复杂硬件特性。当前版本更适合 CPU 密集或 I/O 轻量的 AI 代理和安全执行场景。安全配置与合规性是许多企业采用自托管方案时的决定性因素。Katakate 在 API 认证上采用基于哈希存储的密钥管理,并对比时间攻击进行了防护,密钥文件的权限设置为最小化暴露以符合运维安全实践。

平台通过 Kubernetes 的 RBAC、NetworkPolicy 与 PodSecurityContext 参数控制容器行为,默认禁止特权模式并禁止权限提升。在容器运行时,可以选择将主容器与 Pod 以非 root 用户身份运行,并把文件系统的 UID/GID 一致性设置为非特权值,以避免容器内进程对宿主机资源的不当访问。与常见的容器隔离方案相比,Katakate 的优势在于把容器的便捷性与虚拟机的安全性结合起来。容器提供了轻量与快速镜像分发的优点,但面对恶意代码时仍存在内核攻击面或容器逃逸风险。将容器进程封装在 Kata 提供的 VM 中,可以在保留镜像生态与调度灵活性的同时,获得更强的硬件隔离与更小的可信执行边界。对于希望在自托管环境里实现类似云端 Fargate 的「无服务器但安全可信」体验的团队,Katakate 提供了可行的路径。

在实际应用场景中,Katakate 可用于多个方向。AI 代理场景中,自动化决策或插件执行常常需要下载第三方代码、运行用户提供的脚本或访问外部资源,采用 Katakate 的 VM 砂箱可以把每个代理动作限定在独立的 VM 内,便于在出问题时进行审计、回收与资源限制。CI/CD 场景也能受益,使用 VM 砂箱替代常规 runner 能避免 Docker-in-Docker 相关的安全隐患,同时对构建环境进行极高程度的隔离,符合一些合规要求。对于区块链与智能合约的 AI 扩展,执行层可以在受控 VM 中运行智能代理,降低对主链环境与节点运行时的攻击风险。边缘计算场景下,K3s 的轻量特性使 Katakate 更容易在资源受限的边缘节点上部署安全执行环境,从而支持低延迟的本地 AI 推理与自治代理。开发者体验方面,Katakate 提供的 before_script 功能允许在 Sandbox 启动时执行初始化脚本,这在需要在隔离环境中安装临时依赖或拉取私有仓库时非常有用。

网络策略在初始化脚本执行后生效,使安装步骤能访问外部资源而随后进入严格的 egress 锁定阶段。Python SDK 的同步与异步客户端使得将 Katakate 嵌入到现有的应用或爬虫框架中变得直接,SDK 提供了创建 sandbox、执行命令、获取输出与删除 sandbox 的简洁接口。虽然 Katakate 提供了丰富的功能与安全机制,但也存在一些现实限制与待改进项。Jailer 与 Kata 的兼容性在某些环境中需要更多调试,团队正在调查 Kubernetes Secrets 对 Jailer 行为的影响。域名白名单的粒度管理目前依赖 IP/CIDR,未能直接处理基于域名的精细控制是短期内的痛点。GPU 工作负载的支持也在路线图中,需要引入对其他 VMM 的支持以便实现设备直通或更复杂的硬件隔离。

对于希望在多租户云平台上部署的组织,必须提前确认云供应商对 nested virtualization 的支持,并为 LVM thin‑pool 保留一个独立磁盘。开源与社区是 Katakate 的重要组成部分。项目采用 Apache‑2.0 许可证,鼓励企业与开发者在自托管场景中采用与贡献。文档提供了安装指南、示例配置与语言绑定示例,社区可以通过 Issues、Discussions 或邮件寻求支持。通过保持开源,Katakate 能更快地吸收来自各类使用者在不同基础设施上的实践经验,从而改进兼容性与安全边界设定。对于想要开始使用 Katakate 的团队,建议先在受控的裸金属或支持 nested virtualization 的专用实例上进行试验。

准备工作包括启用 KVM、预留一个用于 LVM 的空盘,并在测试环境中演练网络策略与 egress 白名单配置。集成到 CI/CD 或 AI 服务时,可先使用少量沙箱实例来验证性能与日志审计,然后逐步扩大使用范围。在安全审计方面,关注 Seccomp、AppArmor(未来计划)、以及 Jailer 的实际作用,并结合漏洞扫描与渗透测试来验证沙箱的防护能力。总的来说,Katakate 以 Firecracker、Kata Containers 和 K3s 为核心,试图在安全隔离、资源效率与自托管易用性之间找到平衡。对于那些希望在本地或专用基础设施上运行不受信任代码、强化 CI/CD 或构建自有 Serverless 平台的团队,Katakate 提供了值得尝试的路线。随着对域名白名单、更广泛 VMM 支持与 AppArmor 集成等功能的逐步完善,它有潜力成为自托管 AI 计算与安全执行场景中的重要工具。

探索 Katakate 时,结合具体的合规需求、云供应商能力与工作负载类型进行评估,才能最大化其安全与性能优势,并为团队建立可审计、可回收的隔离执行环境。 。