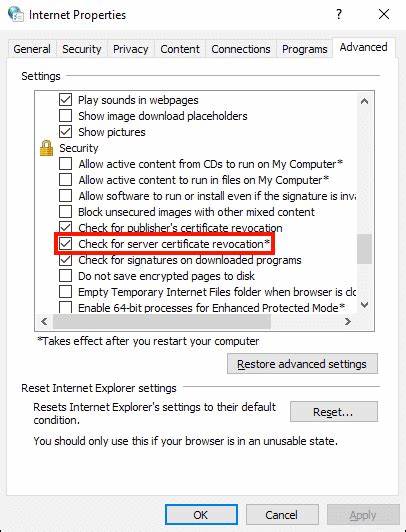

在现代网络环境中,安全通信依赖于数字证书的信任链和证书的有效性验证。然而,证书一旦被吊销,如果浏览器无法及时识别,用户的安全就会受到严重威胁。许多人可能不知道,不是所有浏览器都会执行证书吊销检查,这一事实使得互联网安全环境变得更为复杂。本文将深入探讨什么是证书吊销检查,为什么它至关重要,以及不同浏览器在执行这一检查时所表现出来的差异性。 证书吊销检查是指浏览器在建立安全连接时,验证服务器所使用的数字证书是否被证书颁发机构(CA)宣布为无效。数字证书通常用于确认网站服务器的身份,保障用户信息的机密性和完整性。

当证书被发现存在安全隐患、私钥被泄露或其他异常时,CA会将该证书列入吊销名单,阻止其继续被信任使用。证书吊销检查就是为了避免用户在访问这样的证书时遭受中间人攻击、数据窃取或伪装欺骗。 要实现吊销检查,主要有两种技术手段:证书吊销列表(CRL)和在线证书状态协议(OCSP)。CRL是由CA发布的一个包含所有已吊销证书序列号的列表,浏览器定期下载并检查目标证书是否在名单中。OCSP则是浏览器实时向CA的服务器发送查询请求,获知证书当前是否有效。不同于CRL的批量查询,OCSP可实现更为实时和准确的状态验证。

尽管其重要性不言而喻,但在现实中,许多主流浏览器对于吊销检查的支持程度各不相同。例如,谷歌Chrome在初期使用依赖OCSP的策略,但后来采用了自己的机制OCSP Stapling和CRLSet,以提升检查效率和用户体验。苹果Safari和微软Edge也都有各自的实现方式,有时甚至因考虑性能和响应速度,选择在某些情况下忽略吊销检查。部分浏览器甚至默认禁用了这一功能,因为反复的网络请求会延长页面加载时间,影响用户体验。 值得关注的是,Let's Encrypt作为全球广泛使用的免费证书颁发机构,曾经提供了被吊销的证书例如revoked-isrgrootx1.letsencrypt.org 用于测试和演示目的。然而,由于部分浏览器未对吊销状态进行有效检查,这些被吊销的证书可能仍被部分浏览器视为有效,显现了吊销机制在多浏览器环境中的缺陷。

吊销检查问题的产生,表面上看是技术选择和性能折中,实则反映出网络安全生态中复杂平衡。用户安全应该是第一位,但良好的用户体验同样不容忽视。浏览器厂商和CA需持续强化技术创新以平衡两者,例如通过推广证书状态预置、OCSP Stapling、Must-Staple等机制,让吊销检查既准确又高效。 对于网站管理员和安全从业者而言,理解浏览器吊销检查的差异至关重要。配置服务器支持OCSP Stapling可以显著改善吊销检查的效率,使浏览器无需每次都访问CA服务器,提高访问速度和安全性。同时,监控和及时更新证书状态,避免使用已吊销证书,是保障用户安全的基本职责。

用户层面,应增强安全意识,了解浏览器安全警告的含义,避免无视证书错误和安全提示。尽管浏览器的吊销检查可能存在漏洞,但合理的安全习惯和警觉性能大幅降低风险。此外,选择安全意识较高、定期更新且注重安全性能的浏览器,也是提升上网安全的重要保障。 未来,随着网络攻击手段不断升级,证书吊销的及时性和准确性愈发重要。标准化组织和业界推动的新协议和技术,比如Certificate Transparency(证书透明度),有助于更早发现异常证书签发事件,配合吊销机制提升整体安全防护能力。浏览器和CA未来也可能迎来更多基于人工智能和机器学习的辅助检测技术,为用户提供更智能的安全保障。

总的来说,证书吊销检查虽然在浏览器中并不是完全统一和强制执行的,但其意义无可替代。各方应当协同努力,提升吊销机制的覆盖和效率,确保互联网信任链的健全与稳定。只有如此,用户才能在网络世界中享有安全可靠的通信体验,抵御不断演变的安全威胁。 。