随着开源软件的普及和依赖关系的日益复杂,软件供应链的安全问题愈发引人关注。近期,DuckDB项目旗下多个NPM包版本遭遇恶意软件植入事件,引发业界广泛关注。DuckDB作为一款轻量级、高性能的内存数据库,受到众多开发者的青睐,而此次安全事件也提醒了整个开发者社区:软件依赖的安全风险不可小觑。 事件的起因源于攻击者通过钓鱼邮件伪装成npm官方支持,成功诱骗DuckDB项目维护者访问了一个几乎一模一样的仿制官网页面。在看似正常的环境下,维护者使用了自己的账号登录,并完成了双因素认证的重置操作。实际上,这一网站是一个巧妙设计的钓鱼陷阱,所有的登录行为同步转发到了真实的npm官网,使得攻击者得以获得官方账户的API令牌。

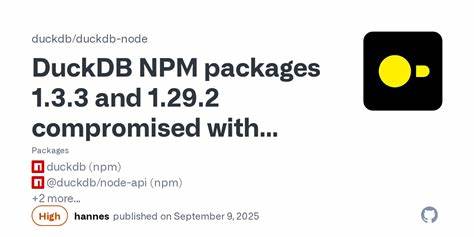

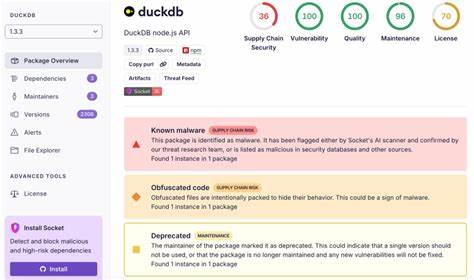

同时,攻击者利用该令牌发布了带有恶意代码的新版NPM包,具体涉及四个包的两个不同版本,包括@duckdb/node-api 1.3.3、@duckdb/node-bindings 1.3.3、duckdb 1.3.3和@duckdb/duckdb-wasm 1.29.2。 这些被感染的包中暗含恶意代码,主要用来干扰加密货币交易,这种针对加矿和数字资产交易的恶意软件成为近年来供应链攻击的一个显著趋势。对于使用了这些版本的开发者来说,极有可能在无意识中将恶意代码带入自己的项目,导致安全隐患甚至财产损失。 DuckDB团队在发现异常后第一时间做出了快速反应,四小时内确定了问题的范围,并立即废弃了受影响的版本。同时,团队联合npm官方请求撤销并删除了这些被感染版本的发布内容,保证不会误导更多用户下载并使用。而后,团队还发布了带有更高版本号的安全版本,包括1.3.4/1.30.0系列,确保最新的包版本均为不含恶意代码的安全版本。

值得注意的是,DuckDB官方并未计划发布所谓的1.3.3版本,这一版本纯属攻击者发布的恶意版本。官方特别提醒用户务必确认自己的项目依赖中未误用受感染版本,避免引入潜在风险。同时,该事件警示开发者们在更新依赖包时需要格外小心,建议参考官方渠道或验证包的发布历史,避免因自动更新而不慎中招。 随着软件生态的日益复杂,各类依赖包数量激增,开发者越来越依赖第三方库。攻击者正是利用这种复杂的依赖关系发动供应链攻击,使得一旦某个包被植入恶意代码,波及范围极易扩大,影响巨大。此次DuckDB包被植入加密货币转账干扰代码的事件再次突显了软件供应链安全的重要性。

除了技术层面的风险,事件本身也暴露出了在npm账号和认证环节存在的安全隐患。钓鱼网站通过精心伪装骗取高权限账户登录信息,结合同步转发实现"无感"操作,令拥有双因素认证的安全机制遭到绕过。DuckDB维护团队对此表示遗憾,同时也通过这次教训优化了内部流程,加强了权限管理和安全监测,减少类似事件的再度发生。 当前软件包管理体系中,npm作为全球最大的JavaScript包管理平台,承担着庞大的生态系统支撑功能。保护npm账号安全,确保软件包安全成为每个开源项目维护者和使用者的共同责任。此次事件后,业内专家建议维护者应强化以下方面的措施:谨慎对待任何异常邮件和链接,核实官方渠道,增强账户安全认证手段,及时更新密码及访问令牌,采用多层次的权限管理。

从受感染版本的发布时间和被及时检测的效率来看,DuckDB社区的快速响应表现堪称典范。一般而言,被植入恶意软件的包版本往往在较长时间内未被发现,造成更大范围的传播风险。DuckDB团队则利用完善的监控及用户反馈机制,最快速度识别异常,限制了事件的负面影响,为开源社区树立了一个示范。 在当前的数字时代,依赖安全和可信赖的软件组件是保障整个技术体系稳定的基石。开发者除了关注功能实现之外,更应关注依赖的版本安全与来源。利用自动化安全扫描工具,定期审计依赖库,是增强项目安全性的有效手段。

同时,社区的共同参与也是守护生态安全的重要力量,任何异常问题的及时反馈都能加速安全事件的发现和解决。 此次DuckDB NPM包供应链被攻击事件虽未造成广泛灾难,但凸显了开源软件生态安全防护的紧迫性。无论是项目维护者还是使用者,都需进一步提升安全意识,强化安全管理流程,才能筑牢数字化时代的软件防线。整个行业也应积极推动更加严密的身份验证体系与多重防护技术应用,降低软件供应链遭受恶意攻击的风险。 今后,软件安全审查不可再被视作可有可无的附带任务,而应融入开发和发布的每一个环节。开源软件的开放性和透明性为安全提供了天然优势,然而同样需要我们不断加强技术手段与管理措施,防止攻击者利用任何漏洞乘虚而入。

最终,用户应关注官方信息渠道的最新公告。对于DuckDB用户,切勿轻信非官方版本,避免使用1.3.3和1.29.2受感染版本,应尽快升级到官方发布的1.3.4及1.30.0以上安全版本。保持警惕、及时更新,是抵御供应链攻击最有效的方式。 。