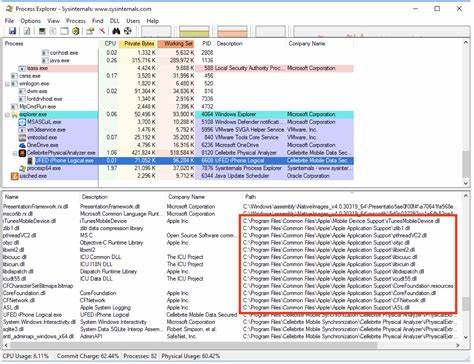

Cellebrite作为一家专注于移动设备数据提取与分析的软件及硬件提供商,长期以来在数字取证和情报收集领域占据重要地位。其核心产品UFED(Universal Forensic Extraction Device)和Physical Analyzer主要用于自动化地从各种移动设备中提取、备份及解析数据,便于执法机构、情报部门及其他用户进行调查与分析。尽管Cellebrite的技术显著提高了数据提取效率,但其自身软件存在的安全漏洞却引起了业界关注,甚至带来了潜在的攻击风险。本文将聚焦于这些漏洞,揭示其工作机理和潜在后果,并探讨如何有效防范相关风险。首先,了解Cellebrite软件的基本工作流程对于揭示安全隐患至关重要。UFED通过将目标设备与Windows运行的UFED软件相连,实现对设备数据的备份。

对于Android设备,这一过程类似于adb备份,而对于iOS设备,则相当于iTunes备份。UFED完成备份后,Physical Analyzer负责解析这些备份文件并将其中数据以可浏览的形式展示,如联系人、短信、照片甚至应用数据。值得注意的是,Cellebrite并不涉及任何远程监听或拦截,它的所有操作均建立在物理控制设备的基础上,也就是说,只有当目标设备处于解锁且被设备持有者实际掌控时,UFED与Physical Analyzer才具备工作条件。基于此,部分人将Cellebrite的软件形象比作“当有人持有你的解锁手机时,他能访问手机上的一切内容并保存屏幕截图,而Cellebrite则自动化了这一过程”。尽管这条比喻通俗易懂,但软件本身的设计与解析复杂格式数据的能力则决定了它对安全性的依赖与挑战。Cellebrite软件面临的一个核心问题源于其必须解析各种应用生成的非信任数据。

换言之,这些数据都是由设备上的应用控制和生成,格式可能复杂且不规范,也可能故意携带恶意构造。因为解析这些格式数据是软件的核心功能,任何未严格防护的漏洞可能导致内存破坏、代码注入等安全问题。令人遗憾的是,研究人员发现Cellebrite在自身软件安全方面存在显著疏漏。该软件没有采用行业标准的漏洞缓解措施,因此存在众多可以被恶意利用的安全缺陷。一个具体而典型的例子是,Cellebrite所绑定的FFmpeg动态链接库版本极其陈旧,停留在2012年构建版本,期间已有超过百次安全更新未被应用。这种依赖老旧第三方组件导致其暴露于众多已知漏洞之下。

更加严重的是,研究表明只需在目标设备上的某个应用中植入一个特制构造的文件,当设备连接到UFED或Physical Analyzer进行扫描时,恶意文件就可能被解析并触发程序执行任意代码。此类攻击场景几乎没有限制,攻击者能够无需检测即破坏当前及历史以及未来所有设备的扫描报告。具体来说,恶意代码能够悄然修改报告内容,比如增删联系人、消息、照片或其他数据,而报告的时间戳、哈希校验等证据依旧保持不变,极大地破坏了证据完整性和可信性。这种攻击手法对于执法和司法层面尤其危险,因为Cellebrite产生的报告往往作为司法证据被采信,一旦其数据完整性遭到破坏,可能对无辜者造成误判,同时也为真正的罪犯开辟逃避追责的路径。这意味着任何应用都有可能被利用成为攻击载体,而目前的应对措施非常有限。Cellebrite用户最有效的防护手段就是避免对设备进行扫描,等待官方彻底修复漏洞后再恢复操作。

软件厂商若能更新程序,对风险应用进行筛除并加强解析安全机制,风险将有所下降,但依旧无法做到万无一失。Cellebrite与苹果公司的法律关系也颇受关注。Physical Analyzer安装程序中包含了两款由苹果数字签名的MSI安装包,这些组件来源于iTunes软件,用以实现与iOS设备的交互功能。很难确认苹果是否授权Cellebrite分发这些安装包,这或许给Cellebrite和其用户带来潜在的法律风险。除此之外,观察者还发现Cellebrite的软件生态显现出许多业界应该避免的安全开发实践,这不仅暴露了他们的产品,也揭示了数字取证软件开发需要面对的复杂安全挑战。Cellebrite的案例提醒我们,即使是为安全与正义服务的软件,其自身的安全隐患也可能被利用,甚至威胁到整个司法系统的公平与准确性。

针对Cellebrite产品漏洞的公开披露和技术解析也表明,数字取证领域在保障软件自身安全方面仍需努力。用户和相关机构在使用此类软件前,应充分评估风险,加强安全保护措施,并积极推动厂商改进产品安全。总而言之,Cellebrite软件作为移动设备数据提取的主流工具,技术优势显著,但在安全设计上明显不足。漏洞的存在使其面临被攻击者利用破坏数据完整性的风险,带来严重的法律和信任危机。未来,唯有软件开发商严格执行安全开发流程、积极修补漏洞,同时用户增强安全意识,才能促进数字取证行业更健康的发展,维护信息安全的核心价值。