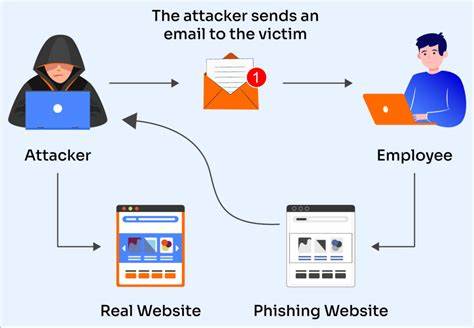

随着数字经济和加密货币市场的快速发展,网络钓鱼攻击的手段也在不断演进,攻击者瞄准了更为隐蔽且高效的传播渠道。近期,名为PoisonSeed的钓鱼活动引起了业内的高度关注,该活动通过攻破客户关系管理(CRM)系统和批量邮件服务提供商(如Mailchimp、Hubspot、Mailgun、SendGrid、Zoho等),向加密货币用户发送欺诈邮件,伪装成官方通知,诱导用户泄露重要的加密钱包信息,给用户带来了巨大财产风险。PoisonSeed钓鱼活动的核心目标是针对使用Coinbase和Ledger钱包的用户,以“私密助记词”作为攻击手段,引导用户迁移至所谓的“自我托管钱包”,实则窃取其数字资产。助记词相当于加密钱包的私钥,任何持有者均可直接访问账户,转移资金。与传统的包含恶意链接的钓鱼邮件不同,PoisonSeed邮件未嵌入链接,而是附带了伪造的助记词,诱使用户在新钱包创建阶段输入这些助记词,帮助攻击者实现资金窃取。此种创新的钓鱼手法使邮件更难被安全检测系统捕获,从而提升了攻击的成功率。

安全研究团队Silent Push通过深入调查,发现此次攻击利用了被攻陷的Akamai SendGrid账号,发送大量恶意邮件。这些邮件不仅针对Coinbase用户,也试图渗透至其他组织的SendGrid账户,形成恶意循环,扩大攻击影响范围。安全分析显示,此次钓鱼活动涉及49个恶意域名,广泛分布于多种平台中。除了Coinbase,攻击者还针对Ledger硬件钱包用户,通过同样的助记词欺诈策略实施攻击。令人关注的是,PoisonSeed活动与先前使用Mailchimp平台的钓鱼攻击有一定关联,著名数据泄漏检测服务“Have I Been Pwned?”的维护者Troy Hunt也在三月末成为受害者。恶意页面托管于mailchimp-sso[.]com等恶意域名,该域名长期被多个知名黑客集团(如Scattered Spider、UNC3944、Scatter Swine、Starfraud、Muddled Libra)利用,用于各种钓鱼活动。

尽管存在关联,但安全专家认为PoisonSeed并非上述黑客组织的直接行动,而是可能利用了类似于去年广泛使用的CryptoChameleon钓鱼工具包。CryptoChameleon本身是一个复杂的钓鱼套件,能够针对加密平台及政府机构的相关人员进行高度定制化攻击。此次攻击的出现反映出加密货币领域的网络安全形势正变得越来越严峻,攻击手段更趋复杂多样,对相关服务供应商和用户都提出更加严格的安全防护需求。首先,CRM和批量邮件服务提供商作为企业信息发布的重要渠道,一旦被攻陷,极易导致海量用户接收恶意信息,造成信任危机。服务商需要加强对账户权限和发送行为的实时监控,及时识别异常登录和邮件发送模式,防止被攻击者利用作为跳板。其次,因攻击重点针对助记词这一关键资产访问凭证,用户应加强对私钥和助记词的保密意识,切勿通过邮件或非官方渠道接收或输入助记词。

正规加密钱包厂商均明确提示,助记词不应共享或输给他人,任何要求输入他人传递助记词的信息均为钓鱼陷阱。第三,企业用户特别是加密货币交易平台与钱包服务商应加强客户教育和交易行为监控,及时发布安全告示,防范钓鱼邮件传播,协助用户识别钓鱼攻击特征。同时,针对异常转账应有多重验证机制,降低因钓鱼信息导致资产流失的风险。此外,行业内应加强协作,分享钓鱼攻击的域名、IP和攻击手法情报,形成威胁信息共享网络,提高整体防御能力。技术层面,人工智能驱动的邮件安全防护工具可辅助快速识别内容异常和欺诈行为,从而提升阻断效率。总体来看,PoisonSeed钓鱼活动代表了网络攻击手法的又一次创新尝试,巧妙利用合法邮件服务发起精准攻击,强调了整个加密生态安全链条的脆弱性。

面对日趋复杂的威胁环境,依赖单一安全产品已不足以应对,多层次、全方位的安全防护策略势在必行。只有增强服务商的安全架构、提升用户安全意识并加强行业协同,才可有效遏制此类针对加密货币资产的钓鱼诈骗,保护数字财富安全。用户在日常使用中应当重点关注邮件发送源的真实性,不随意点击未知邮件或按照邮件中的引导输入账号密钥信息,密切关注官方安全公告,确保第一时间掌握最新风险动态。同时,企业和个人可借助专业安全顾问,定期进行钓鱼模拟演练与安全测试,发现潜在风险并提前防范。在快速发展的数字货币市场中,安全即是保障资产的基石,面对诸如PoisonSeed这样的新型威胁,唯有持续提升安全防护能力,才能守护数字资产的安全和用户的信心。