在当今数字化和云服务时代,秘密(Secrets)无处不在。从API密钥到数据库密码,再到各种平台的访问令牌,秘密管理成为软硬件系统安全的核心。然而,尽管技术不断进步,传统的秘密管理方式仍然停留在繁琐的点击和手工操作层面。许多团队仍然习惯于通过私聊应用、密码管理器,甚至直接在GitHub界面中输入和管理秘密。这种操作不仅效率低下,也极易导致秘密泄露和同步混乱。本文围绕“代码即秘密”(Secrets as Code)这一理念展开论述,揭示其如何颠覆传统操作,带来更加安全、高效的秘密管理新模式。

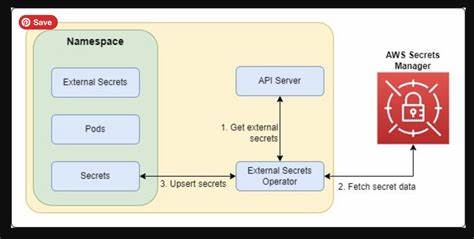

首先,我们必须认识到秘密管理面临的根本挑战。现代应用往往部署在多个环境和平台上,如Kubernetes、传统服务器、小型云服务甚至边缘计算。这些环境要求秘密能够跨平台共享和管理,而复制粘贴秘密不仅费时且充满风险。最理想的方式是让秘密的生命周期紧密绑定代码库,使其版本控制同步更新,避免因环境或人员变动导致失效或暴露。 然而,实现这一抱负并非易事。尽管像HashiCorp Vault、AWS Secrets Manager等工业级秘密管理工具早已推出,它们却往往运维复杂、部署成本高,且跨云或多平台的集成难度大。

对于许多中小团队或者追求轻量化解决方案的开发者,Vault的高门槛成为采用障碍。 在这种背景下,SOPS(Secrets OPerationS)应运而生。作为Mozilla开源项目之一,SOPS专注于通过加密手段将秘密存储于代码库中,只对文件中的敏感数值加密,保持键名明文,支持JSON、YAML、.env等多种格式,使得开发者可以像管理普通代码文件一样管理秘密。通过Git的版本控制,团队成员不仅能够追踪秘密修改历史,还能在代码审查的流程中审视秘密变更,极大提升透明度和协作效率。 SOPS的最大亮点在于其多样化的加密机制支持。其最新版本集成了age加密工具,这是一种简洁的加密器,既支持生成独立的密钥对,也允许将现有的SSH公钥作为授权身份。

这意味着开发者可以直接复用已存在的Github SSH密钥管理体系,无需额外布置复杂的密钥基础设施,大幅降低操作门槛。更进一步,SOPS还能连接至云厂商的KMS(密钥管理服务),将访问控制与现有的身份认证结合,兼顾安全合规与便捷访问。 采用“代码即秘密”的方法,团队可以生成针对不同环境(开发、测试、生产)的专属age密钥,将这些密钥配置为环境变量赋予对应的运行时环境。秘密文件被加密后提交到Git仓库,只有持有相应私钥的服务或用户才能解密使用,这不仅确保了秘密在传输和存储过程中的安全,也保证了秘密管理与代码的版本保持高度一致。由此带来的好处是显而易见的:减少了秘密漏传风险,避免了复制粘贴错误,简化了环境切换,提升了开发效率和安全保障。 此外,SOPS还能灵活支持秘密注入数据库等存储系统。

例如,通过REST接口上传加密后的字符串,再由服务端持有私钥解密使用,这种模式尤其适用于需要动态更新或多服务共享密码的场景。配合去除密钥销毁密文的设计,还能满足GDPR等法律法规要求,在无法或不方便直接删除数据时,通过摧毁密钥实现数据安全“销毁”。 在实际使用经验中,越来越多的个人开发者和开源社区开始尝试并拥护SOPS方法。推动这股潮流的,毫无疑问是其易用性和与基础工具链(Git、CI/CD管道)无缝融合的能力。对于DevOps人员来说,手握代码库的同时掌控秘密,不必另设繁琐的秘密系统运维负担,是一种创新且直观的工作方式。对安全团队而言,透明化的秘密版本历史和权限管理也使监管更加方便和可信。

不可否认的是,虽然“SOPS + 代码即秘密”方案并不能完全取代所有高级秘密管理系统,特别在超大规模和复杂合规要求环境中,仍需结合专业的云服务和安全平台,但对大多数中小团队和开发项目而言,它已是目前最便捷、最稳定的选择之一。 面对日益增长的安全威胁和业务需求,提高秘密管理的自动化和可控性刻不容缓。放弃手工的一次次点击和复制粘贴,让秘密能够成为代码的天然一部分,是将秘密管理现代化的必由之路。未来随着工具链的发展和社区的推动,秘密即代码的理念将更加深入人心,帮助开发者和运维人员构建更加安全、敏捷和高效的软件交付体系。 总之,“代码即秘密”理念结合SOPS的加密技术,为当今分布式、多环境、多平台的开发运维工作提供了切实可行的新思路。它不仅简化了秘密的管理流程,将传统的“点击管理”转变为“代码协作”,也在安全性和合规性方面树立了新的标杆。

每一个追求优秀软件实践的团队都应该认真思考并尝试这一方法,为建设更安全、更便捷的现代开发环境贡献力量。