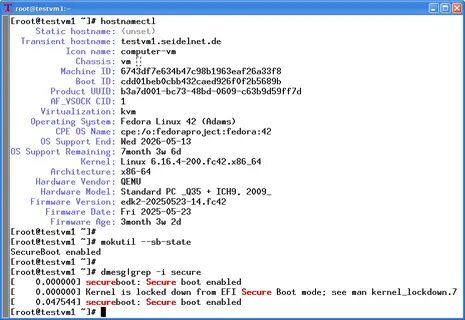

随着计算设备向移动性和节能性的持续发展,ARM架构因其卓越的性能和功耗控制优势,已成为智能手机、物联网设备乃至服务器领域的重要选择。作为64位架构的ARM64(又称AARCH64)逐步崭露头角,Linux系统在这一平台的普及率也不断攀升。然而,对于保证系统安全启动的UEFI(统一可扩展固件接口)安全启动技术,在ARM64平台的实际应用情况及发展态势,却较为复杂且尚未形成统一标准。 在x86架构领域,UEFI安全启动已成为保障系统安全不可或缺的技术。它通过验证启动过程中的固件和软件签名,防止恶意代码在系统启动过程中加载,确保系统运行环境的完整和可信。自微软在Windows 8时代强制要求硬件预装UEFI安全启动以来,Linux社区也逐步适配该机制。

通过引入被微软签名的shim启动加载器,Linux发行版得以在安全启动环境中自如运行,实现了用户体验和安全性的有效平衡。 与此形成鲜明对比的是,ARM64平台的UEFI安全启动生态尚处于探索和发展阶段。其根本原因源自硬件的多样性和缺乏统一实现。ARM公司本身不直接生产芯片,而是授权多个厂商设计应用芯片,这导致了广泛而多样的硬件实现。每个芯片厂商往往配置不同的固件,许多设备并未采用UEFI标准,而这种非标准固件往往缺乏安全启动支持。 目前,主流的ARM64设备启动流程通常依赖u-boot引导加载程序。

u-boot作为一种开源的启动加载程序,已经尝试兼容UEFI规范并支持安全启动功能,但其自身并不携带默认的证书和密钥,与x86设备预装的微软安全证书体系完全不同。实现安全启动要求用户或设备厂商自行创建和管理证书体系,并签署所有将被加载的组件,这对用户或开发者而言增加了大量的复杂度和门槛。 针对这一挑战,部分ARM设备开始尝试结合硬件特定的UEFI实现,尤其是以EDK II项目为基础的固件。例如,树莓派3与4、以及采用RK3588芯片的设备已经展现出原生UEFI支持的潜力,带来了更接近x86平台的用户体验和安全保障机制。这种结合链式加载的启动过程,一方面利用u-boot的灵活性,另一方面又利用UEFI带来的标准接口,实现了安全启动流程的完整闭环。 软件层面上,主流Linux发行版对ARM64平台安全启动的支持亦不完全一致。

部分发行版如Debian、Ubuntu和SUSE,已经能够在ARM64设备上开箱即用,利用预先加载的微软签名证书完成安全启动环境的构建。相较之下,Red Hat生态内的发行版如Fedora和RHEL则面临更多障碍。Fedora的shim尚未获得微软签名,导致安装流程复杂且用户体验欠佳;RHEL则采用了自有的签名密钥,未与微软证书兼容,限制了安全启动的顺利使用。基于Red Hat代码的CentOS Stream和Alma Linux在此方面已有改进,支持微软签名的shim,展现出积极进展。 从安全角度看,启用安全启动对于保证系统完整性极为关键。通过限制只加载经过授权签名的二进制文件,可有效降低启动过程被植入恶意代码的风险。

然而,要实现这一目标,生态系统的成熟和用户友好性至关重要。ARM64平台上的挑战在于如何降低证书管理复杂度,并推动设备厂商统一采用标准UEFI固件,以在硬件层面奠定安全基石。 展望未来,随着ARM64设备的广泛应用及云计算、边缘计算需求的增长,UEFI安全启动在该平台上的普及势在必行。社区和厂商需加强合作,持续完善u-boot对UEFI和安全启动的支持,同时推动更多设备采用基于EDK II的标准UEFI固件。Linux发行版则应协调签名策略,实现与微软和其他证书颁发机构的兼容,以提升安装便捷性和安全启动体验。 此外,自动化工具和图形化界面对于简化证书生成和管理流程尤为关键。

当前手工签名和证书部署耗时且易出错,制约了技术的普及。未来开发更直观、易用的管理工具,将大幅降低用户和开发者的门槛,促进安全启动技术在ARM64生态中的落地。 总结来看,虽然ARM64平台上的UEFI安全启动仍处于起步和摸索阶段,但已有设备和发行版展现出良好势头,Linux社区的技术积累和跨厂商合作为其快速迭代升级提供保障。硬件多样性虽带来挑战,但借助u-boot的灵活性和标准UEFI固件的逐步普及,ARM64生态中安全启动的未来依然充满希望。安全启动作为保障设备可信启动和防御固件攻击的重要工具,将成为ARM64 Linux系统可信计算的重要组成部分,推动整个行业迈向更安全、稳定的嵌入式与云端环境。 。