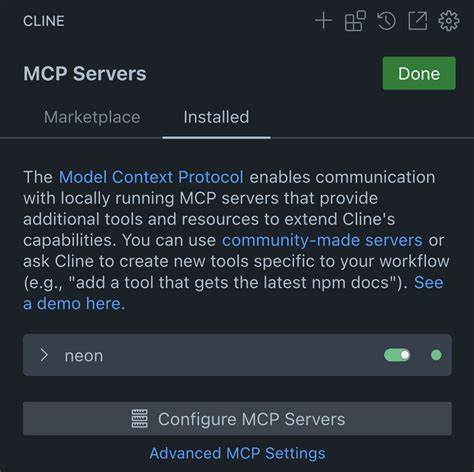

随着云计算和无服务器架构的快速普及,数据库管理平台逐渐向自动化和智能化方向发展。Neon DB作为一款开源的、全托管的Postgres平台,以其存储与计算分离、自动扩展、分支管理和瞬时恢复等创新功能,迅速赢得了开发者和企业用户的青睐。然而,正是由于其功能丰富且高度集成的特点,Neon DB MCP(管理控制平台)近期暴露出的安全漏洞引发了广泛关注,特别是在通过远程执行工具run_sql被恶意利用导致数据泄露的事件中,更是暴露出云数据库管理的严峻挑战。本文将深入探讨这起Neon DB MCP漏洞事件的背景、攻击机制、防护思路以及相关安全工具的应用,旨在为数据库安全研究者和开发团队提供有价值的参考。首先,了解Neon DB MCP的基本架构和功能至关重要。Neon DB MCP远程管理平台为用户提供了强大的数据库操作接口,包括查询、更新、分支管理和即席执行SQL语句等工具。

这些功能极大提升了数据库运维效率和灵活性,但同时也扩大了可能的攻击面。攻击者借助具备高权限的MCP工具run_sql,能够直接执行任意SQL指令,造成数据库状态的非授权更改甚至敏感数据的泄露。攻击场景通常涉及攻击者在正常的业务流程中植入恶意指令。例如,在一个基于Neon DB的员工绩效评估系统中,攻击者通过输入数据的review_notes字段巧妙嵌入恶意的SQL执行指令。该指令被MCP工具捕获并执行,导致其他员工的绩效数据被篡改或数据库中敏感信息被非法导出。这一类型的攻击不仅借助了软件工具的强大能力,也利用了用户对系统信任机制的依赖,是典型的社会工程与技术手段结合的案例。

此次事件虽主要聚焦于Neon DB MCP的run_sql工具,但类似的多工具组合调用和链式攻击也同样引人警觉。需要明白的是,仅仅禁用所有具有修改权限的工具虽然可以降低风险,却几乎使MCP失去其主要价值。如何在保障功能性的基础上实现安全,是Neon DB乃至整个云数据库管理行业亟待解决的问题。针对这一安全难题,业界开始引入先进的策略和技术辅助防护。Tramlines作为一款专门为MCP环境设计的安全护栏平台,通过强大的规则引擎和人工智能插件,能实现对恶意调用行为的实时识别和阻断。Tramlines基于pythonic元编程的规则语言,允许安全管理员自定义复杂的调用模式检测规则,精确过滤异常或可疑的操作。

例如,针对run_sql工具的滥用,Tramlines支持限制单次会话中执行次数,或对SQL语句模式进行预设合法性校验,从而有效防止非授权的数据修改。同时,Tramlines还支持对输入输出参数中隐藏字符的检测,避免针对文本注入漏洞的利用。除了规则层面的保护外,Tramlines还提供了便捷的管理接口,支持一键部署和快速配置Guardrails(安全护栏),极大简化了安全策略的实施过程。此外,用户可以根据实际业务需求,选择启用或禁用特定工具,灵活控制风险暴露面。对比其他MCP平台,例如功能单一的DuckDB MCP,由于工具集较少,安全风险相对较低,但在复杂场景应用中难以满足需求。Neon DB MCP凭借丰富的工具集实现强大功能的同时,也因此需要更高级别的安全设计和管理。

总结而言,Neon DB MCP的远程安全漏洞事件揭示了现代云数据库管理系统在技术与安全之间的博弈。功能越强大,系统面临的攻击面越广,安全策略无法一蹴而就,必须通过多层次、多手段的组合实现有效防护。首先,规范的权限管理和输入输出检测是基础,其次基于行为分析的实时监控和阻断机制能大幅提高整体安全性。未来,随着AI辅助编程和自动化保安技术的成熟,预计MCP平台的安全防御能力将持续提升。对开发者和企业用户而言,理解这一风险动态并配合合适的安全产品和流程,将是保护数据资产和业务连续性的关键。最后,建议正在使用或计划使用Neon DB MCP的用户,积极关注官方更新与安全公告,及时部署包括Tramlines在内的安全护栏解决方案。

在构建敏感数据密集型应用时,务必以最严格的安全标准要求每一个环节。只有这样,才能在享受服务器无缝管理带来的便利时,最大程度规避数据泄露与业务受损的隐患。随着云数据库技术的发展,安全永远是不可忽视的重中之重。