随着数据科学和机器学习的普及,诸如Jupyter Notebook和VS Code Server等开发环境已成为分析师、开发者日常工作的必备工具。BokehJS作为一款主流的JavaScript图形库,凭借其丰富的交互性能和直观的可视化能力,广泛应用于数据可视化领域。然而,正是这些便捷且功能强大的工具,隐藏着令人意想不到的安全挑战,跨站脚本攻击(XSS)便是其中的典型代表。在VS Code Webview中利用BokehJS进行XSS攻击的案例,揭开了数据分析与安全防护之间的复杂关系,并带来诸多值得警惕的问题。传统观念中,Jupyter Notebook和VS Code作为安全可靠的开发环境,理应避免此类严重漏洞。然而现实是,由于用户输入数据未经充分过滤和隔离,攻击者可在图形渲染过程中注入恶意代码,从而触发XSS攻击。

这种攻击不仅影响前端展示层,更能演变为针对Kubeflow集群的深层次威胁,诸如凭证窃取、权限提升,甚至远程代码执行等。首先,需要明确Jupyter Notebook中的".ipynb"文件形式,它将代码、文本和输出结果统一存储,便于用户交互与复现研究过程。而Kubeflow作为构建在Kubernetes基础之上的机器学习平台,整合了VS Code Server、Jupyter编辑和ML流水线等核心组件,打造一体化的研发环境。BokehJS作为前端可视化框架,在此环境中负责将分析结果以图形形式展示。通过结合这三者,形成了强大的协作平台,但也带来了潜在的攻击面。案例发生于一位数据分析师试图基于用户提供的User-Agent信息构建访问设备统计图。

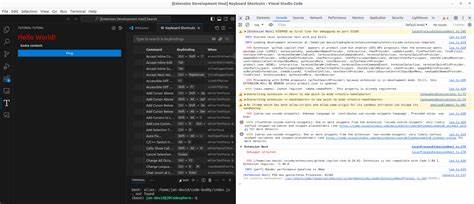

分析师的脚本中直接将User-Agent数据插入BokehJS渲染函数,缺乏对输入内容的清洗和限制。当User-Agent被恶意篡改后,注入了包含闭合script标签、视频控件及特殊字符的复杂载荷。这一载荷成功绕过了默认安全策略,触发了XSS执行,导致图形无法正常呈现,反而执行了恶意代码。此时,漏洞不仅在可视层暴露,更可能对VS Code Webview乃至背后的Kubeflow集群发起进一步攻击。研究者通过复现该漏洞,发现攻击链可借助VS Code Server的特性,结合Jupyter Notebook中的代码执行,最终实现对Kubernetes令牌的窃取和远程命令执行。Kubeflow的权限管理若处理不当,攻击者可凭借该漏洞取得集群控制权,带来难以估量的安全风险。

一种典型的攻击场景为:攻击者向分析师提供或篡改数据,将恶意脚本作为普通数据嵌入通过BokehJS绘制的图形。用户触发图形加载时,恶意代码执行,发送请求至攻击者服务器,窃取身份信息或命令Kubeflow执行危险操作。当前防范此类漏洞的关键在于严肃对待数据输入的安全验证。无论是数据分析师手动操作,还是自动化流水线,都应将用户输入视为潜在的风险源。采用白名单过滤、严格的HTML转义和内容安全策略(CSP)、禁用危险的HTML标签,以及对第三方库的版本及时更新和漏洞修补,均属必备措施。VS Code Webview的特殊性在于它同时兼具浏览器的渲染特性和本地应用的权限,漏洞影响范围较传统网页更广。

Kubeflow集群的运维人员需合理隔离权限,确保单个组件被攻破不会导致整个集群瘫痪。值得一提的是,Bug Bounty项目的成功发现表明开源社区和安全研究者在漏洞发现和披露中发挥了不可替代的作用。敏捷响应、透明沟通和及时修复,是提升安全态势不可或缺的环节。回顾该案例,不仅是技术问题,更是安全意识的警示。数据科学从业者需熟悉安全基本原则,养成对输入数据的防护习惯;平台开发者需设计健壮的安全防护体系;最终用户应保持警觉,及时升级环境版本。综合来看,BokehJS与VS Code Webview中出现的XSS漏洞,生动诠释了现代数据分析环境中潜在的风险与防御挑战。

它提示我们,实时交互与便利性背后,安全防护永远不能被忽视。只有多方协作、构筑全方位的安全防线,数据科学和机器学习领域才能健康发展,避免隐患累积造成的灾难性后果。未来,随着云端与本地开发环境的更深融合,相关安全问题将日益复杂。但借助技术进步与社区力量,我们有理由相信,这些挑战终将被有效克服,守护数据、工具与用户的安全境界。 。