在现代云计算与前端开发紧密结合的时代,AWS Amplify Studio作为一款可视化界面构建工具,为开发者带来了极大便利。它可以让使用者通过拖拽和配置组件,快速生成React代码,从而加快开发速度。然而,2025年5月披露的CVE-2025-4318漏洞却揭示了Amplify Studio核心模块中存在的严重安全隐患。该漏洞利用了 @aws-amplify/codegen-ui 包在处理动态JavaScript表达式时缺乏有效的输入验证,导致远程代码执行(RCE)风险。本文将从漏洞形成原因、攻击原理、复现实验以及修复过程等方面深度剖析CVE-2025-4318,旨在帮助企业和开发者理解并规避相关威胁。AWS Amplify Studio是一款面向前端开发者的可视化UI构建工具,允许用户以图形界面方式创建用户界面,并将其导出为React组件。

组件中经常会涉及动态属性,如标签(label)、占位符(placeholder)等,这些属性允许用户使用字符串形式的JavaScript表达式实现动态效果。问题就出现在这里:在2.20.2版本及之前,@aws-amplify/codegen-ui包没有对这些动态字符串进行严格的安全校验。其内部通过eval()、new Function()等函数对表达式直接求值,完全信任来自JSON文件中的内容。由于这样的执行环境没有沙箱机制与黑名单过滤,一旦表达式中嵌入恶意代码,便可在Node.js服务器环境下执行任意命令,造成远程代码执行。攻击者只需诱导开发者加载恶意构造的组件JSON文件,或在多人协作项目中注入恶意表达式,当Amplify Studio编译或渲染这些组件时,系统便会无防护地执行攻击代码。此类攻击极其危险,可能导致系统权限提升、敏感信息窃取、甚至持久后门植入。

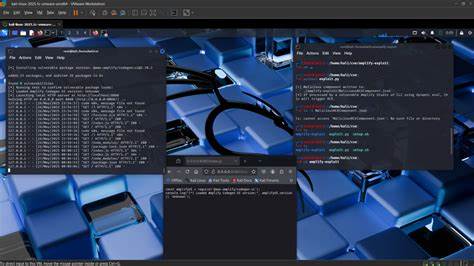

漏洞的根本原因是对动态表达式的处理策略缺陷。Amplify Studio允许用户以字符串格式书写JavaScript代码,然后在渲染期调用eval()或Function()构造函数来动态执行。Node.js本质允许访问诸如child_process模块等底层系统函数,意味着攻击者可以执行包括执行shell命令、编辑文件、窃取环境变量等操作。开发者忽视了输入的可信边界,误以为组件JSON始终来自可信源,导致安全防线失效。为深入理解漏洞影响,安全研究者设计了本地实验环境,通过复制脆弱版本的@aws-amplify/codegen-ui包行为,复现动态表达式的非安全执行。在实验中,注入的JavaScript表达式会创建系统文件作为执行迹象,成功证明RCE漏洞的可利用性。

该实验环境要求安装Node.js、Python3等工具,模拟Amplify Studio对组件的加载与执行过程。通过执行脚本触发恶意代码,能够在目标系统中生成特定文件,验证攻击成功。为了明确攻击原理,研究者还开发了Python自动化脚本,通过构造恶意组件JSON,简化了攻击步骤,并突显恶意表达式如何利用child_process.execSync直接执行Shell命令。这种攻击模型不仅针对本地环境,类似场景也可激活于CI/CD流水线或云端构建流程中,风险愈加严重。在漏洞披露后,AWS官方迅速响应,发布了2.20.3版本补丁。补丁引入了新设计的沙箱机制,摈弃了危险的eval()调用,转而采用严格的表达式检查与限制执行函数。

黑名单策略防止关键危险关键字出现,如require、process、child_process等,确保动态表达式的执行环境更为受控和安全。这一修复有效阻止了恶意代码的运行,大幅降低了RCE风险。此外,AWS官方建议用户立即升级至2.20.3及以上版本,并对所有项目中组件定义文件进行安全审计,防止潜在后门被激活。CVE-2025-4318事件为整个开发生态系统敲响了警钟。现代低代码与无代码开发平台广泛采用动态表达式执行来提升灵活性,但这也带来了严峻的代码注入威胁。开发者应始终避免直接eval非信任输入,严格过滤或禁止操作系统相关命令,尽量使用安全表达式语言或沙箱环境替代。

构建和部署环节必须加强安全策略,如限制依赖包权限、利用容器隔离等手段,防范链式攻击。在实际项目中,团队协作亦要注意权限分配与输入校验,避免他人篡改关键组件内容。对于依赖Amplify Studio等工具的团队,应定期关注官方安全公告,确保使用的工具包版本及时更新。对历史项目也需回溯检查,排除潜在暗槽。此外,企业级用户可考虑整合自动化安全扫描工具,持续监控生成代码所含的动态表达式安全性。可借助静态代码分析和行为监测,识别可疑表达式,对异常情况及时预警。

CVE-2025-4318也反映出云原生和服务器端JavaScript运行环境中安全治理的复杂性。Node.js由于灵活性高,常被用于加速开发,但却带来系统权限过度开放的风险。对此,社区和厂商应继续推动安全最佳实践,如限制内置模块访问、完善权限封装机制、推广安全沙箱等技术。总而言之,应对CVE-2025-4318远程代码执行漏洞,首要是升级官方修复版本,杜绝使用存在欠缺防护的老版本包。其次,开发者需改进对动态表达式的审慎处理,避免任何未经验证的代码被执行。此外,构建专用安全测试环境,主动验证表达式的安全边界,也是保障项目安全的重要措施。

随着低代码平台和自动化工具应用的普及,安全风险同样不可小觑。攻防对抗持续演进,唯有早警觉、快响应、全面防护,才能确保现代软件开发生态的健康与可信。通过CVE-2025-4318的案例分析,业界再次认识到安全不能是事后的补救,而应深度融入软件设计与开发生命周期中,尤其是在涉及动态代码执行和多方协作的场景下。未来,期待AWS和其他平台不断强化安全架构,完善表达式解析机制,保障无代码、低代码开发环境的安全与稳定运行。