近年来,随着企业网络结构的日益复杂,Windows身份验证机制的安全性成为信息安全领域的关键关注点。2025年6月,RedTeam Pentesting团队发布了关于“反射型Kerberos中继攻击”的深入研究成果,这项攻击不仅突破了此前针对NTLM的反射限制,还展示了通过Kerberos协议实现特权升级和远程代码执行的新技术路径。此攻击标识为CVE-2025-33073,并已于同月微软通过补丁进行修复。尽管补丁发布,但理解攻击机制、潜在风险以及防御思路,仍然是所有信息安全人员和系统管理员的必修课。反射型Kerberos中继攻击的核心,源自对Windows身份验证过程中的“反射”漏洞的复活与创新利用。传统上,NTLM协议中继攻击由于2008年的MS08-068补丁而大幅受限,特别是阻止了将NTLM消息反向中继到其发起主机的行为。

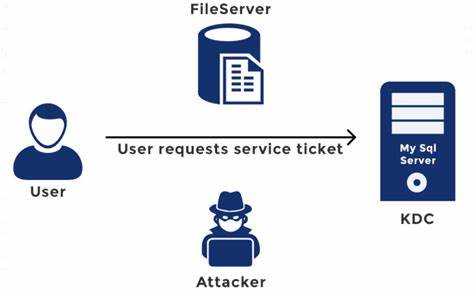

然而,攻击者从“如果使用Kerberos呢?”这一思考出发,重新燃起了反射式中继攻击的威胁。技术团队通过巧妙地诱使Windows主机通过SMB协议向攻击系统发起Kerberos身份验证,然后利用一系列协议层的技术手段,将Kerberos票证原封不动地反射回该主机。令人惊讶的是,按照初步预期,这种操作应当只能获得相当于被中继主机计算机账户权限的低权限会话,却最终获得了NT AUTHORITY\SYSTEM级别的高权限访问,从而能够执行任意代码,实现远程控制。攻击的实现并非无懈可击,研究者着重提出了多个技术难点及关键突破。其中最为核心的是“认证强制”(Authentication Coercion)技术的应用。该技术允许攻击者通过DCERPC接口,以低权限账户为载体,强制Windows主机反向连接并使用其计算机账户认证攻击主机。

此技术作为攻击的起点,其稳定性与应用范围直接决定了攻击的可行性和影响面。其次,利用CredUnmarshalTargetInfo/CREDENTIAL_TARGET_INFORMATIONW组件的特性,攻击者实现了SPN(Service Principal Name)与服务主机的脱钩。此技术脱胎于Google Project Zero研究员James Forshaw的开创性成果,通过预注册特定主机名,使Kerberos票证被签发给攻击主机却表面上指向原始主机,天衣无缝地制造出“自我认证”的假象,绕过了票证反射时的安全校验门槛。为了避免因Windows优先使用NTLM协议导致中继失败,团队还对开源工具krbrelayx的协议响应行为进行了调整,使其在协商身份验证时完全放弃NTLM,强制优先Kerberos协议,以保证攻击链的完整和有效。实际操作中,研究人员运用自研工具wspcoerce完成认证强制阶段,通过注册冒充攻击主机名的域名解析服务pretender,实现对目标主机名称的精准劫持,诱使被攻击主机发起认证请求连接到攻击系统。随后,利用修改后的krbrelayx工具将Kerberos票证反射回目标主机,实现凭证的原路返回。

该过程不仅实现了身份凭证的重用,更导致了异常的权限提升,Windows系统内部的本地回环验证安全机制被反向利用,允许攻击者获得超过计算机账户本身权限的NT AUTHORITY\SYSTEM权限。为了深入理解为何此攻击能够成功攀升至最高权限,研究者提出了系统内部的Kerberos票证限制机制被“误导”的理论。该机制旨在防止本地绕过UAC的安全漏洞,通过有效链接Kerberos票证与发起进程的安全令牌,实现限制权限的继承。然而在反射型Kerberos中继攻击中,低权限的计算机账户票证被高权限的系统账户反向利用,Windows疑似将其视为本地回环认证流程,错误地复用原始高权限进程令牌,最终实现权限劫持。这一发现不仅颠覆了传统身份验证安全保障的认知,也反映出现有系统在面对设计初衷外的协议反射时,存在难以预见的安全风险。谁是受影响者?据官方反馈,虽补丁已发布,但在此前的版本中,所有Windows 10、Windows 11以及Server 2019至2025版本的系统均存在该漏洞。

真正的风险取决于两个技术条件:认证强制的成功与SMB中继通道的可用性。对于认证强制,大多数客户端及23H2更新前的服务器版本支持可靠的SMB强制,服务器23H2版本以后表现则不确定。而SMB中继攻击只有在服务器未启用强制SMB签名的情况下才可行,且Windows 11 24H2及以后版本默认启用客户端签名,而服务器端仅域控默认启用。务必注意,未启用服务器端SMB签名策略的环境最为脆弱。此次发现令信息安全界重新审视Kerberos协议下的中继风险,从之前聚焦于NTLM的漏洞转向Kerberos领域。虽然Kerberos相较NTLM安全性更高,但本次反射攻击清晰表明,协议本身亦潜藏结构性风险,尤其在复杂的身份验证和票证转发场景中。

综合来看,反射型Kerberos中继攻击是Windows身份验证安全领域的警钟,也是未来协议设计与安全防护需要重点关注的方向。笔者建议,企业安全团队应着力强化以下方面。首先,全面部署并强制实施服务器端SMB签名,避免中继攻击利用未签名通道突破身份验证。其次,积极跟进补丁管理,确保及时应用微软发布的安全更新,阻断此类核心漏洞的威胁路径。其三,在域安全策略中,严格限制和监控认证强制相关行为,辨别异常的DCERPC连接请求,以降低恶意认证诱导风险。其四,逐步淘汰NTLM协议,推动全网络Kerberos及现代身份协议的安全强化,尤其关注通道绑定(Channel Binding)和扩展保护认证(EPA)等机制,提升整体认证流程堤坝。

最后,加强安全意识培训,使运维与安全人员理解最新攻击手法及防御理念,及时应对潜在威胁。此次安全事件亦体现国际安全社区积极合作与负责任披露的重要性。RedTeam Pentesting与微软的协同合作,加快了漏洞的响应与修复进度,展现出良好的安全研究与厂商互动范式。随着未来Windows Insider预览版和稳定版之间安全政策的不断发展,安全社区也应持续关注补丁执行效果及可能衍生的新策略变化。安全从未止步,反射型Kerberos中继攻击再一次提醒我们,身份验证机制虽是系统安全基石,但亦是复杂环境下破解者角力的焦点。只有以多重技术防御、持续监测及敏锐响应构建安全体系,才能有效抵御此类新型攻击,保障企业内网及数字资产安全。

对每一位守护Windows域安全的专业人士而言,理解并应对此类攻击不仅是职责,更是推动网络安全生态稳健发展的基石。