在现代软件开发环境中,安全漏洞(Common Vulnerabilities and Exposures,简称CVE)的数量呈现爆炸式增长。企业安全团队每天都要面对海量新曝光的漏洞信息,如何快速识别并优先处置真正影响自身应用的漏洞,成为亟需解决的难题。Socket 推出的Tier 1 Reachability功能,正是在这样的大背景下应运而生,成为企业安全漏洞管理的新利器。Tier 1 Reachability通过精准的全应用程序可达性分析,帮助安全团队过滤多达80%以上的无关漏洞,使其能够聚焦于实际可利用的风险,从而大幅优化安全资源配置和响应效率。安全团队长期以来都困于漏洞噪声过多的问题。传统的漏洞扫描工具通常只依赖于依赖关系树来匹配CVE,虽然能够快速检测出存在的风险,但无法判定漏洞是否真实可被利用。

因此,安全人员常常要在大量的告警中筛选,耗费大量时间却依然遗漏关键漏洞。对此Socket提出了引入深度程序分析的Tier 1 Reachability,实现对漏洞影响路径的精确追踪和判定。该技术基于对应用源码与依赖代码的综合静态分析,构建详尽的调用图,判断存在路径能够从应用逻辑到达漏洞所处函数。只有真正存在调用路径的漏洞才被标记为"可达",无关漏洞则被自动过滤掉。这一差异使得Tier 1 Reachability相比先前的预计算可达性分析,能够取得更高的噪声过滤率,通常可达80%以上,部分生态甚至超过90%。此外,Tier 1 Reachability还提供漏洞调用路径的详细可视化,安全团队不仅知道漏洞存在,还可以清晰看到漏洞从应用入口函数开始,到最终漏洞代码的调用链路。

如此透明的溯源过程极大地提升了漏洞优先级评估和修复决策的科学性和效率。Tier 1 Reachability的核心工作流程涵盖多个关键环节。首先,工具会扫描项目的清单文件,构建项目直接和传递依赖的完整依赖图。随后在依赖树上标记CVEs。接着,针对每个支持的生态系统,静态分析引擎深入源码层面,构建调用函数图。基于此调用图确认漏洞函数是否有路径可达应用代码。

以上步骤中,系统始终采用保守过度估计原则,避免漏报真实可利用漏洞,必要时将漏洞标记为"未知",确保安全底线。Tier 1 Reachability支持广泛的编程生态,涵盖JavaScript/TypeScript、Python、Go、Java和.NET,未来还将支持Rust、Ruby、Scala及Kotlin等语言。特别的是,大多数Java虚拟机(JVM)和.NET分析引擎能够同时处理源代码和字节码,使得无需构建即可完成分析,这种能力在业界尚属创新突破。对于企业级用户来说,Tier 1 Reachability不仅能够在单一仓库实现深度扫描,还兼顾可扩展性和使用便捷性。虽然全应用可达性分析需要一定配置和计算资源,扫描时间通常以分钟计,但企业可以选择在核心项目中运行全深度分析,在其他项目中依然运用轻量快速的预计算分析策略,从而在成本和精度间取得最佳平衡。Socket仪表盘中的Tier 1 Reachability功能提供丰富的交互体验。

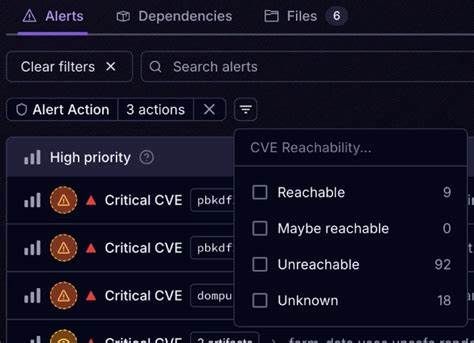

安全团队能够通过过滤器快速筛选出仅可达的漏洞告警,配合调用路径视图深入理解漏洞利用路径,从而为修复工作提供坚实的证据支持。这种直观的呈现极大地提升了漏洞事件响应速度和准确性。Tier 1 Reachability技术的推出,标志着企业应用安全管理进入了更为智能和精准的阶段。在漏洞爆炸增长的时代,简单的漏洞检测不再满足需求,深入理解漏洞与应用之间的实际关联成为关键。通过精确的静态分析和可达性判断,企业安全团队能够更高效地分配有限的人力和时间资源,聚焦于真正危及系统安全的漏洞,提升整体安全防护能力。领先的企业客户,特别是一些财富50强公司,已经在生产环境中成功部署了Socket的可达性分析技术,并通过Tier 1 Reachability功能实现安全告警噪声的显著下降和响应效率的质的飞跃。

展望未来,随着更多语言和开发生态的支持加入,以及分析算法的持续优化,Tier 1 Reachability将进一步普及,成为安全漏洞管理的行业标杆。企业若希望在激烈的安全竞争中保持领先,投资和采用类似Socket这样基于全应用可达性分析的解决方案,将是保障软件供应链安全不可或缺的重要一环。综上所述,Tier 1 Reachability通过深度扫描和精准路径分析,帮助企业安全团队摆脱海量无用漏洞告警的困扰,聚焦于真正可利用的风险漏洞。它不仅为漏洞管理引入了科学的决策依据,还提升了团队响应速度和漏洞修复质量。在瞬息万变的安全威胁环境下,这是一场革新式的技术进步,为企业构建稳固的安全防护壁垒提供了强有力的支持。 。