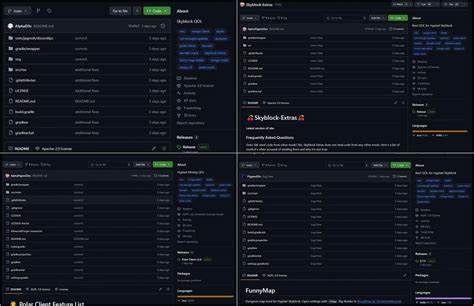

随着网络游戏的普及,玩家对游戏的优化和辅助需求逐渐增长,作弊工具成为不少玩家追求游戏优势的选择之一。然而,正是这一需求也为网络犯罪分子提供了可乘之机。近期,安全公司Check Point发布重要安全警告,揭示了一起针对Minecraft玩家的大规模恶意软件传播事件,通过GitHub上的多个仓库伪装成常见的游戏作弊工具传播Java恶意代码,波及超过1500名玩家,造成了严重的账户泄露和隐私安全问题。首先,需要了解的是此次攻击的传播途径,攻击者精心构造了多个看似合法且流行的Minecraft作弊仓库,名称诸如Skyblock Extras、Polar Client、FunnyMap、Oringo和Taunahi等,这些作弊工具通过GitHub这一广泛使用的代码托管平台分发,利用玩家对开源资源的信任实现了恶意软件的广泛传播。攻击起始于用户下载使用这些作弊工具后,内置的JAR加载器会通过编码的base64形式访问并加载Pastebin上的恶意代码,而Pastebin作为广泛用于共享文本信息的网站,也被滥用为恶意载荷的中继站点。随后,这些Java感染程序会下载并执行被称为“stealer”的信息窃取模块,专门针对Minecraft帐户令牌、游戏启动器数据以及多个第三方启动器(如Feather、Lunar和Essential)进行数据偷取。

此外,Java恶意模块还试图窃取用户在Discord和Telegram通讯软件中的令牌,极大扩展了攻击范围。更为复杂的是,这个Java信息窃取器还是另一款基于.NET平台的“44 CALIBER”窃取工具的载体。44 CALIBER则拥有更丰富的窃取能力,不仅窃取浏览器(Chromium、Edge、Firefox)中的账户信息,还可以访问VPN服务(ProtonVPN、OpenVPN、NordVPN)的账户数据,甚至针对包括Armory、AtomicWallet、BitcoinCore、Electrum、Ethereum等多种加密货币钱包进行窃取。被感染计算机的系统信息、剪贴板内容、甚至屏幕截图也会被秘密上传至攻击者服务器,形成全面的隐私安全威胁。值得注意的是,恶意数据通过Discord的网页钩子(Webhooks)进行传输,传输内容中还包含了俄语注释,并且从提交的时间戳分析,攻击者极有可能是来自俄语区的黑客团队。这一发现揭示了攻击者不仅技术手段成熟,而且在全球范围内高效组织恶意软件的扩散,令玩家的个人资产和数据安全面临巨大的风险。

对于广大Minecraft玩家而言,如何防范此类威胁显得尤为重要。首先,应避免从未经验证的第三方渠道,尤其是开放的代码仓库下载作弊工具或游戏模组。虽然开源平台上的项目众多且更新迅速,但潜伏在其中的恶意仓库能够轻易诱导玩家下载安装,进而导致个人信息泄露。其次,安装并保持更新强效的杀毒软件和反恶意程序,部分高级的安全产品能够通过行为分析及时检测并拦截未知的Java和.NET型恶意代码。再次,建议玩家定期更换游戏及相关服务的登录密码,尤其是在发现异常登录行为时应立即采取措施。利用双因素认证(2FA)保障账户安全同样至关重要。

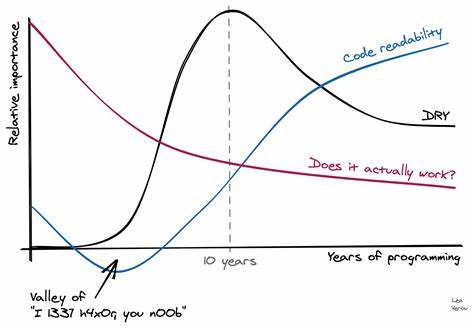

除此之外,保持操作系统和所有应用程序的及时更新,避免由于软件漏洞而遭受恶意攻击也是保障安全的重要环节。此次事件还暴露了GitHub和类似平台在防范恶意内容上传方面面临的挑战。尽管GitHub积极采取一定监管措施杜绝恶意代码传播,但大规模和持续性的恶意仓库依旧存在。平台方面需要加强自动检测与人工审核结合的策略,提高识别恶意代码的能力,防止恶意软件通过合法渠道流散。对于整个游戏产业和玩家社区来说,安全意识的提升亟不可待。玩家应树立正确的安全观念,了解使用未授权的软件风险,防止个人数据和财产损失。

游戏开发商及相关平台亦应配合安全机构密切监控异常行为,保障公平公正的游戏环境。综合来看,此次超过1500名Minecraft玩家因下载恶意作弊工具而被感染,反映出运行环境复杂多变,传统的用户防范措施不足以阻挡专业黑客的攻击。未来,加强产业链上下游安全协作,完善技术防护、法规支持和用户教育,才是构筑健康安全的游戏生态的关键。面对不断演进的网络安全威胁,玩家、平台、开发者及安全研究者需形成合力,才能有效遏制类似恶意软件传播带来的风险,实现游戏环境的长期安全与稳定。