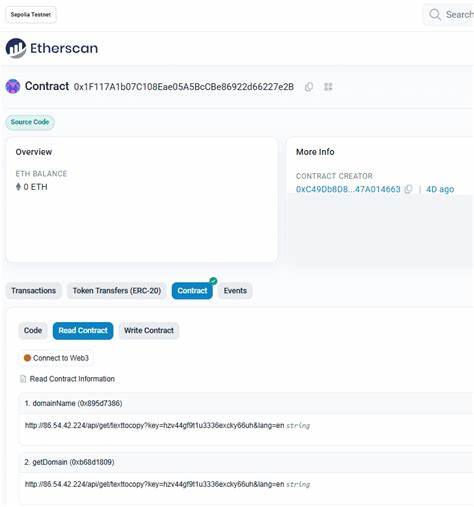

随着区块链领域的迅猛发展,尤其是以太坊智能合约的广泛应用,越来越多的开发者投身于加密货币相关项目中。在开源社区中,npm作为JavaScript生态系统中最主要的包管理平台,成为众多开发者日常构建工作的基础。然而,近年来安全研究人员发现,一些恶意的npm软件包利用以太坊智能合约为载体,对加密开发者展开精心设计的攻击,揭示了软件供应链安全中新的威胁面。这些恶意npm包不仅掩藏了下载恶意负载的功能,更巧妙地利用区块链的透明性及分布式特性使检测难度加大,给加密开发生态带来了严峻挑战。恶意npm包的设计初衷是通过极具迷惑性的名称和表面上的正当功能吸引用户下载。一旦被包含在项目中,这些包会连接到以太坊智能合约以获取存储在区块链上的恶意命令和下载路径,从而执行下一阶段的恶意代码下载安装。

这种策略与传统的恶意软件下载器存在显著区别,因为它借助智能合约隐蔽控制指令传递,令安全防御系统难以察觉。研究人员在2025年发现了两个与此次攻击相关的 npm 包,名为colortoolsv2和mimelib2。这些包虽然下载量较低,分别只有7次和1次,但其背后的恶意活动却揭示了一个广泛而复杂的攻击网络。更令人担忧的是,这些恶意包与多个GitHub上的项目紧密关联,这些项目伪装成高信誉的加密交易机器人和自动化工具,吸引众多加密货币开发者和用户上钩。包含这些恶意npm包的GitHub仓库通常声称利用实时的链上数据执行自动交易,节省交易时间和精力,极具吸引力和说服力。通过社交工程技术,攻击者不仅伪造热门账号,人工操控项目的星标、分叉、关注数量,营造虚假的活跃社区氛围,还通过提交代码修改引入恶意包,将攻击深植在更多开发者的项目中。

在这些恶意项目背后,据分析属于分销即服务(Distribution-as-a-Service,DaaS)性质的网络,名为Stargazers Ghost Network。该网络由大量虚假GitHub账号组成,利用账号间的交互数据虚假提升项目流行度,误导开发者对包的安全性和可靠性进行错误评估。利用以太坊智能合约载体来传递恶意指令的做法,表明攻击者在技术上的不断创新和演变。智能合约区块链公开透明的特性被不法分子反向利用,令传统恶意软件侦测机制暴露诸多短板。这要求开发者不仅关注代码功能本身,还应更加注重供应链安全,从源头辨别包的可信度及其维护者的真实身份。针对这一威胁,安全专家建议开发者在引入第三方npm包时,务必深入评估包的来源和维护者的背景,避免仅凭下载量、提交记录或流行度判断。

审查依赖关系图、仔细阅读包的源代码,以及利用多层次的安全工具进行静态和动态分析,是保障开发环境安全的有效手段。此外,社区应推动更加严格的软件供应链审查规范,加强包管理平台的安全检测机制。及时发现和下架恶意软件包,完善黑名单和白名单机制,保障开发者免受此类威胁。随着区块链和加密货币的快速发展,攻击者也不断寻找新的渗透手段,利用创新技术进行隐蔽攻击。开发者应保持高度警惕,持续关注生态安全动态,强化自身安全技能,尤其是在选择第三方依赖时做到慎之又慎。仅仅依赖外部评价指标已不足以保障安全,唯有内外结合的审查方法才能筑牢防线。

在未来,随着智能合约及链上应用的不断丰富,攻击技术势必更趋复杂多变,软件供应链的安全问题也会更加突出。开发者、平台方与安全研究机构应加强协作,共同研发新型防御工具与策略,形成多方联动的安全防护网。唯有如此,才能有效遏制恶意软件利用区块链技术的攻击企图,确保加密开发生态的健康稳定发展。总之,恶意npm包利用以太坊智能合约进行攻击事件提醒我们,区块链技术带来的便利和创新同时伴随着新的安全风险。加密开发者需提升安全意识,结合先进的工具和方法防范供应链风险。只有通过行业协作、技术创新和教育培训相结合,才能保障整个生态体系免受复杂多变的网络威胁,推动区块链技术及应用的可持续发展。

。